Chaque appareil est une porte d’entrée vers votre entreprise. La sécurité des terminaux en fait un bouclier plutôt qu’une vulnérabilité.

Comprendre les terminaux en cybersécurité

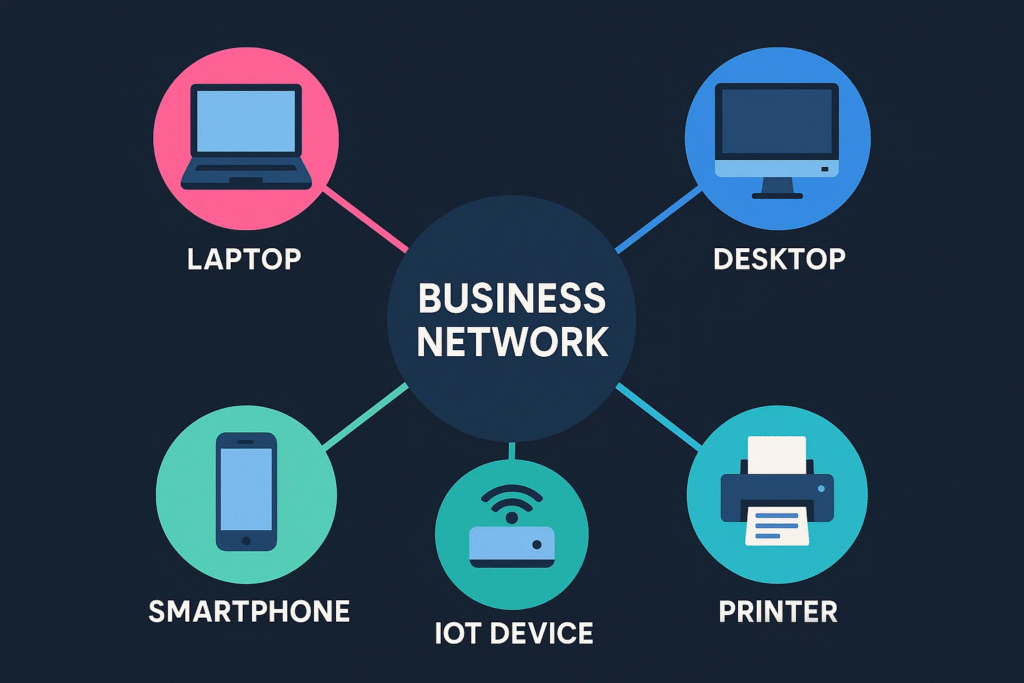

Dans le milieu de travail moderne, les appareils connectés sont partout — des ordinateurs portables et de bureau aux téléphones intelligents, tablettes, serveurs et équipements IoT. En termes simples, un terminal est tout système qui se relie à votre réseau et interagit avec les ressources de l’entreprise. Autrement dit, chaque appareil utilisé par vos employés pour se connecter représente à la fois une opportunité d’efficacité et un point de vulnérabilité potentiel.

Autrefois, les organisations se contentaient d’installer un antivirus classique sur les postes de travail. Aujourd’hui, cette approche est insuffisante. Les terminaux se multiplient, se diversifient et deviennent plus mobiles. Les données circulent dans le nuage, les employés travaillent à distance, et les appareils personnels se mêlent de plus en plus aux environnements corporatifs. Cette transformation crée un écosystème numérique complexe où chaque connexion peut être exploitée par des cybercriminels.

Pour les organisations, ces points d’accès sont la première ligne de productivité et de défense. Les employés les utilisent chaque jour pour traiter des informations sensibles, collaborer avec les clients et exécuter des applications essentielles. Malheureusement, ils représentent aussi des cibles privilégiées. Selon le Verizon Data Breach Investigations Report, plus de 70 % des brèches initiales exploitent un appareil vulnérable ou mal configuré.

Au-delà du matériel de bureau traditionnel, les terminaux comprennent maintenant des imprimantes intelligentes, des caméras de surveillance et même des assistants vocaux. Chaque nouvel appareil ajoute une porte d’entrée supplémentaire aux menaces potentielles, ce qui rend essentiel pour les entreprises d’adopter des mesures de protection complètes. Par exemple, une imprimante connectée au réseau qui ne possède pas de protocoles de sécurité adéquats peut devenir une cible facile pour les cybercriminels, offrant un accès non autorisé à tout le réseau.

La montée des politiques de type apportez votre propre appareil (BYOD) ajoute une autre couche de complexité. Les téléphones et ordinateurs personnels utilisés pour le travail peuvent introduire des vulnérabilités involontaires. Les entreprises doivent mettre en place des contrôles d’accès sécurisés et sensibiliser le personnel à l’importance de maintenir la sécurité sur tous les appareils. Une solution de Mobile Device Management (MDM), par exemple, peut faire respecter les politiques de l’entreprise sur le matériel personnel.

La formation des employés demeure tout aussi essentielle. Des ateliers trimestriels expliquant les nouvelles tactiques d’hameçonnage ou présentant des exemples d’attaques réelles permettent au personnel d’agir comme première ligne de défense. Une sensibilisation proactive renforce la résilience en complément des contrôles techniques.

Exemple réel

En 2022, une entreprise canadienne de taille moyenne a subi une brèche débutant par la compromission de la tablette d’un employé. Faute de protections au niveau des appareils, l’attaquant a pu accéder aux comptes courriels et à des fichiers confidentiels. Après avoir adopté une solution de Unified Endpoint Management (UEM) et offert une formation continue en cybersécurité, l’entreprise a considérablement réduit son exposition aux risques.

Pourquoi les terminaux sont essentiels pour les entreprises

- C’est là où le travail se fait

Les appareils sont l’endroit où vos employés créent, partagent et stockent les données de l’entreprise. Si une machine est compromise, la productivité peut s’arrêter. Imaginez l’impact d’une infection par rançongiciel sur un seul portable : les projets se figent et la collaboration ralentit fortement. - Ils sont la porte d’entrée des cybermenaces

Les attaquants exploitent les appareils des utilisateurs par l’hameçonnage, les rançongiciels ou les logiciels non corrigés. Une fois à l’intérieur, ils peuvent se déplacer latéralement pour atteindre des systèmes financiers ou des dossiers sensibles. Le Data Breach Investigations Report de Verizon montre régulièrement que les appareils compromis sont parmi les points d’entrée les plus fréquents des intrusions majeures. - Ils facilitent le télétravail et le mode hybride

Avec des équipes distribuées, la sécurisation des portables et des téléphones mobiles garantit des connexions sûres depuis n’importe où, sans accroître les risques. Pour de nombreuses entreprises, le télétravail n’est plus une option mais une composante essentielle des opérations, ce qui exige que les protections s’étendent au-delà du bureau. - Ils soutiennent la conformité et la confiance

Les secteurs comme la santé, la finance et l’éducation font face à des réglementations strictes. Protéger les appareils aide à respecter des cadres tels que HIPAA, le RGPD et PCI-DSS — tout en renforçant la confiance des clients. Un cabinet juridique ou un fournisseur de soins qui démontre sa conformité évite non seulement les sanctions, mais bâtit aussi une crédibilité durable.

Comment les MSSP et MSP protègent les terminaux

Les fournisseurs de services de sécurité gérés (MSSP) et les fournisseurs de services TI gérés (MSP) jouent un rôle crucial dans le renforcement de la protection des terminaux pour les entreprises de toutes tailles. Contrairement au soutien TI traditionnel, qui réagit aux problèmes une fois qu’ils surviennent, ces fournisseurs offrent une approche proactive et à plusieurs couches de la cybersécurité. En combinant des outils avancés, une surveillance continue et une expertise spécialisée, les MSSP et MSP fournissent une protection de calibre entreprise que les petites et moyennes organisations auraient de la difficulté à maintenir par elles-mêmes.

Leurs stratégies de protection vont bien au-delà du simple antivirus. Elles intègrent plusieurs solutions et processus conçus pour prévenir, détecter et contrer les menaces en temps réel. Voici quelques-unes des méthodes les plus importantes :

Endpoint Detection & Response (EDR)

Les solutions EDR surveillent et enregistrent en continu l’activité des terminaux. Plutôt que de se fier uniquement aux signatures de virus connues, elles utilisent l’analyse comportementale et l’apprentissage automatique pour repérer des modèles inhabituels — comme un portable d’employé qui tente soudainement de se connecter à un serveur externe suspect. Par exemple, si un rançongiciel commence à chiffrer des fichiers, une plateforme EDR peut automatiquement isoler l’appareil du réseau afin d’enrayer la propagation. Les MSSP ajoutent de la valeur en personnalisant ces outils pour chaque client, en examinant les alertes et en intervenant 24/7.

Extended Detection & Response (XDR)

L’XDR va plus loin en intégrant non seulement les données provenant des terminaux, mais aussi celles des réseaux, des systèmes de messagerie et des plateformes infonuagiques. Cette visibilité élargie permet aux analystes de faire des liens entre plusieurs activités suspectes. Par exemple, si un courriel d’hameçonnage compromet les identifiants d’un utilisateur et que ce même compte tente ensuite de se connecter depuis un emplacement inhabituel, l’XDR peut détecter la corrélation et signaler une attaque coordonnée. Pour les entreprises qui adoptent massivement les applications infonuagiques, l’XDR offre une défense unifiée beaucoup plus puissante que des outils isolés.

Gestion des correctifs

Les logiciels non corrigés demeurent l’un des vecteurs d’attaque les plus courants. Plusieurs brèches médiatisées ont commencé par une vulnérabilité connue mais non corrigée. Les MSSP et MSP automatisent la gestion des correctifs sur tous les appareils, s’assurant que les systèmes d’exploitation, applications et micrologiciels soient toujours à jour. Cela réduit la fenêtre d’opportunité pour les pirates. Pour les organisations qui gèrent des centaines de terminaux — portables, ordinateurs de bureau, serveurs et appareils mobiles — une gestion centralisée des correctifs garantit la cohérence et la conformité avec les normes de l’industrie.

Gestion des appareils mobiles (MDM) / Gestion unifiée des terminaux (UEM)

La main-d’œuvre moderne repose de plus en plus sur la mobilité. Les employés utilisent des téléphones intelligents et des tablettes pour accéder au courriel, aux fichiers et aux applications de l’entreprise. Les solutions MDM et UEM permettent d’imposer des politiques de sécurité autant sur les appareils appartenant à l’entreprise que sur ceux appartenant aux employés (BYOD).

Par exemple, un MSSP peut exiger que tous les appareils mobiles accédant au courriel corporatif soient chiffrés et protégés par un mot de passe de verrouillage. En cas de perte ou de vol, l’appareil peut être effacé à distance pour protéger les données sensibles. L’UEM étend cette visibilité et ce contrôle à tous les types de terminaux, des portables aux dispositifs IoT, donnant ainsi aux entreprises une plateforme unique de gestion.

Accès Zero Trust

Le modèle Zero Trust repose sur le principe du « ne jamais faire confiance, toujours vérifier ». Plutôt que de présumer que les utilisateurs à l’intérieur du réseau de l’entreprise sont sûrs, le Zero Trust authentifie et autorise en continu les utilisateurs et les appareils. Cela peut inclure la vérification de l’identité grâce à l’authentification multifacteur (MFA), la validation de la conformité de l’appareil et la limitation de l’accès uniquement aux ressources nécessaires au rôle de l’utilisateur. Les MSSP et MSP accompagnent les entreprises dans la mise en œuvre de cadres Zero Trust, ce qui complique la tâche des attaquants cherchant à se déplacer latéralement dans les réseaux après avoir compromis un seul appareil.

Chiffrement et authentification multifacteur (MFA)

Le chiffrement assure que même si des données sont interceptées ou si un appareil est volé, l’information demeure illisible sans les clés appropriées. Le chiffrement complet du disque sur les portables, par exemple, empêche les utilisateurs non autorisés d’accéder aux données en cas de perte de l’appareil. La MFA ajoute une couche supplémentaire en exigeant que les utilisateurs confirment leur identité par plusieurs méthodes — comme un mot de passe combiné à un code de vérification mobile. Ensemble, le chiffrement et la MFA réduisent considérablement l’impact des identifiants volés ou du matériel perdu. Les MSSP facilitent le déploiement de ces solutions en s’assurant qu’elles soient appliquées uniformément à tous les terminaux.

La valeur ajoutée des MSSP et MSP

Ce qui rend les MSSP et MSP particulièrement précieux ne se limite pas à la technologie, mais inclut aussi l’expertise et la surveillance continues. Les cybermenaces évoluent rapidement, et de nombreuses entreprises n’ont pas le personnel ou les connaissances nécessaires pour suivre le rythme. Les fournisseurs offrent une surveillance 24/7, une réponse aux incidents et des rapports de conformité. Ils intègrent aussi les meilleures pratiques en cybersécurité aux objectifs d’affaires, afin que les mesures de protection ne nuisent pas à la productivité.

Pour les PME canadiennes, le recours aux MSSP est de plus en plus essentiel, compte tenu de la hausse des attaques par rançongiciel et du durcissement des lois sur la protection des données (comme la LPRPDE et la Loi 25 au Québec). En externalisant la protection des terminaux, les entreprises gagnent en tranquillité d’esprit, sachant que des spécialistes veillent en permanence sur leurs appareils et leurs données.

Contrairement à un simple antivirus, ces solutions fournissent une surveillance continue, une détection proactive et une réponse rapide. Elles permettent aux PME de bénéficier d’un niveau de sécurité comparable à celui des grandes entreprises.

Bonnes pratiques de sécurité des terminaux pour les entreprises

Si vous êtes dirigeant et cherchez à renforcer votre posture de sécurité, voici quelques étapes concrètes :

- Créer un inventaire précis: Un grand nombre d’organisations ne savent pas combien d’appareils se connectent réellement à leur réseau. Or, ce qu’on ne voit pas ne peut pas être protégé. Un registre centralisé des terminaux, mis à jour en temps réel, aide aussi à détecter rapidement les appareils non autorisés.

- Uniformiser les politiques: Une politique de sécurité homogène réduit le risque d’incohérence entre appareils Windows, Mac, Android ou iOS. Cela permet de simplifier la gestion, de réduire les erreurs humaines et de démontrer la conformité en cas d’audit réglementaire.

- Former les employés: La sensibilisation est l’arme la plus rentable. Un atelier trimestriel coûte quelques milliers de dollars, alors qu’une brèche coûte souvent des millions. Les formations doivent aussi inclure des simulations d’hameçonnage pour tester les réflexes du personnel en conditions réelles.

- Collaborer avec un MSSP ou MSP: L’externalisation apporte une expertise 24/7. Les PME n’ont pas les ressources pour maintenir une équipe SOC (Security Operations Center) interne, mais elles peuvent bénéficier des mêmes outils grâce à un partenaire. De plus, les MSSP proposent souvent des rapports de conformité prêts à l’emploi pour répondre aux obligations légales.

- Planifier la réponse aux incidents: Un plan clair d’isolement et de restauration est vital. Les experts recommandent d’effectuer des exercices de simulation au moins deux fois par an. En cas d’incident, cette préparation réduit considérablement le temps de reprise et les impacts financiers.

Les raisons d’investir dans la protection des terminaux

Réduction des interruptions et productivité accrue

Lorsqu’un appareil est infecté, les employés perdent un temps précieux. Une protection solide maintient les systèmes disponibles, réduit les interruptions coûteuses et garde les équipes concentrées.

Moins de risques de brèches et d’amendes

Une brèche peut entraîner des coûts élevés de récupération et des sanctions réglementaires selon HIPAA, PCI-DSS ou le RGPD. Des contrôles cohérents réduisent l’exposition et les risques de non-conformité.

Protection de la confiance des clients

Les clients s’attendent à ce que leurs données soient sécurisées. Démontrer une solide protection renforce la confiance, aide à fidéliser et donne un avantage concurrentiel.

Flexibilité pour le télétravail et les équipes hybrides

Des portables ou téléphones non sécurisés à l’extérieur du bureau peuvent devenir des points faibles. Des contrôles modernes permettent aux employés à distance de travailler efficacement sans compromettre les actifs sensibles.

En bref, investir dans la protection des terminaux soutient la continuité des affaires — en réduisant les risques aujourd’hui et en préparant la croissance de demain.

Conclusion : Les terminaux comme première ligne de cybersécurité

Donner priorité à la sécurité des appareils connectés est essentiel pour les organisations de toutes tailles. À mesure que la technologie évolue, les cybercriminels perfectionnent leurs tactiques. Une posture proactive intégrant technologies avancées, formation régulière et politiques claires est indispensable.

En collaborant avec un MSSP ou MSP, vous vous assurez que ces points d’accès critiques sont surveillés, gérés et protégés. La sécurité n’est pas un projet ponctuel, mais un processus continu exigeant vigilance, mises à jour et adaptation. Les organisations qui s’engagent dans cette démarche protègent non seulement leurs actifs, mais cultivent aussi une culture de sensibilisation — un ingrédient vital pour réussir dans l’économie numérique actuelle.

La sécurité des terminaux n’est pas un effort unique mais un processus continu nécessitant des évaluations régulières et une adaptation constante aux nouvelles menaces. Des mises à jour fréquentes et une formation continue, combinées aux solutions de sécurité les plus récentes, aideront les entreprises à maintenir leur résilience face aux cybermenaces. À long terme, cette approche transforme la cybersécurité d’un simple coût en un avantage concurrentiel, car une entreprise sécurisée inspire davantage confiance à ses clients, partenaires et investisseurs.

Chaque heure d’interruption coûte de l’argent. La sécurité des terminaux n’est pas une dépense, c’est une protection pour votre productivité et votre réputation.

👉 Protégez votre PME dès maintenant – Parlez à un expert en cybersécurité

Featured links:

Solutions de cybersécurité gérées pour les PME

Cybersécurité pour le télétravail

Cybersécurité des terminaux : fonctionnement et exemples

FAQ:

Que sont les terminaux en cybersécurité?

Les terminaux sont des appareils comme les portables, ordinateurs de bureau, téléphones intelligents, serveurs et objets connectés qui se branchent à votre réseau d’entreprise. Ils sont essentiels aux opérations quotidiennes, mais représentent aussi la porte d’entrée la plus exploitée par les cyberattaques.

Pourquoi la sécurité des terminaux est-elle importante pour les entreprises?

Les terminaux sont l’endroit où les employés travaillent — et où les pirates attaquent en premier. Un seul appareil compromis peut entraîner une fuite de données, une attaque par rançongiciel ou un temps d’arrêt coûteux. Protéger vos terminaux, c’est protéger la productivité, la conformité et la confiance de vos clients.

Comment les MSSP et MSP sécurisent-ils les terminaux d’entreprise?

Les MSSP et MSP utilisent des outils avancés comme EDR, la gestion des correctifs, les contrôles Zero Trust et la surveillance 24/7 pour détecter et bloquer les menaces avant qu’elles ne se propagent dans votre réseau.

4. Combien coûte la protection des terminaux comparée à une brèche?

La protection des terminaux coûte souvent seulement quelques dollars par appareil par mois, alors qu’une brèche peut coûter des centaines de milliers de dollars en récupération, amendes et perte de réputation. Investir dans la sécurité des terminaux, c’est une fraction du coût d’une attaque.

SITUATION

Every device is a doorway to your business. Endpoint security ensures it’s a shield, not a vulnerability.

COMPLICATION

Chacun de ces appareils peut aussi être exploité comme point d’entrée pour des cyberattaques, exposant des données sensibles et perturbant la continuité des activités.

QUESTION

Comment les organisations peuvent-elles protéger la productivité et la confiance des clients tout en gérant cette surface d’attaque en expansion?

RÉPONSE

En adoptant une sécurité des terminaux robuste — incluant des bonnes pratiques, la formation des employés et un partenariat avec des MSSP/MSP — les entreprises peuvent protéger leurs appareils, assurer la conformité et renforcer leur résilience face à l’évolution des cybermenaces.

Notre garantie en cybersécurité

“Chez Fusion Cyber Group, nous alignons nos intérêts sur les vôtres.“

Contrairement à de nombreux fournisseurs qui tirent profit de nettoyages de brèches longs et coûteux, notre objectif est simple : Arrêter les menaces avant qu’elles ne commencent et être à vos côtés si jamais l’une d’elles réussit à passer.

C’est pourquoi nous offrons une garantie en cybersécurité : dans le cas très improbable où une brèche traverserait nos défenses multicouches surveillées 24/7, nous prendrons tout en charge :

confinement des menaces,

intervention en cas d’incident,

correction,

élimination,

et reprise des activités—sans frais pour vous

Prêt à renforcer vos défenses en cybersécurité? Communiquez avec nous dès aujourd’hui pour obtenir votre évaluation GRATUITE de réseau et franchissez la première étape pour protéger votre entreprise contre les cybermenaces!