Partager des courriels et des liens semble anodin. Ce ne l’est pas.

Un simple transfert ou un lien public peut exposer des données clients, des identifiants ou des informations financières. Les criminels misent sur la vitesse et l’habitude—on clique avant de réfléchir. Ce guide explique comment partager en toute sécurité, quoi surveiller et quoi faire si un dérapage survient.

Le partage de courriels et de liens demeure l’une des voies les plus rapides vers un compromis d’entreprise. L’hameçonnage, l’abus d’identifiants et l’exploitation de vulnérabilités expliquent la majorité des atteintes dans le monde. Au Canada, les pertes liées à la fraude déclarées ont atteint 638 M$ en 2024. Votre meilleure défense : réduire les comportements de partage risqués, durcir l’identité (adopter une AMF résistante à l’hameçonnage) et utiliser des flux de partage sécurisés avec prévention de la perte de données (DLP). Cet article actualise nos conseils de 2024 avec de nouvelles menaces comme l’hameçonnage par code QR (« quishing »), les trousses d’adversaire-au-milieu (AiTM) et les plates-formes d’hameçonnage en tant que service (PhaaS).

Comprendre les risques

Qu’est-ce qu’une information sensible?

- Renseignements sur les clients et les employés (noms, adresses, NAS)

- Informations financières (factures, changements bancaires, paie)

- Identifiants (mots de passe, codes de secours, clés API, jetons OAuth)

- Contrats, prix, propositions, dossiers juridiques et RH

Les renseignements sensibles incluent aussi des identifiants indirects qui semblent anodins isolément, mais révèlent des personnes ou des comptes une fois combinés : codes de projet liés à un client, numéros de billets, identifiants d’expédition, invitations de calendrier (sujets, participants), et même signatures de courriels. Les détails opérationnels—noms de serveurs, points de terminaison VPN, URL internes, numéros de série d’appareils, SSID Wi-Fi— aident les attaquants à cartographier votre environnement et à créer des leurres convaincants.

Considérez également comme sensibles les liens qui accordent un accès. Les partages « Toute personne disposant du lien », les liens magiques pré-authentifiés et les aperçus de documents peuvent être transmis hors de votre contrôle. Les témoins de session et les codes de récupération valent autant que des mots de passe; ne les collez jamais dans un clavardage ni un courriel. Méfiez-vous des métadonnées dans les documents et images (auteur, horodatage, position GPS) ainsi que des modifications suivies/commentaires dans Word, Excel et PDF. Les captures d’écran et enregistrements d’écran montrent souvent plus que prévu (onglets, signets, ID de réunion).

En cas de doute, appliquez par défaut la classification Confidentiel et retirez l’historique cité ainsi que les destinataires non nécessaires avant l’envoi.nfidential and remove quoted history and unnecessary recipients before you send.

Qu’est-ce qu’un site Web malveillant?

Ce sont des pages fausses ou compromises conçues pour :

- Voler des identifiants (pages de connexion imitatrices)

- Installer des logiciels malveillants (téléchargements furtifs drive-by)

- Vous inciter à payer ou à divulguer des données (faux portails usurpés)

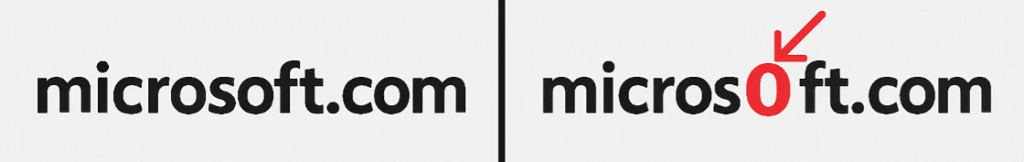

Les arnaques modernes vont au-delà des fautes évidentes. Les attaquants utilisent des domaines d’apparence similaire (p. ex., « micros0ft.com »), des homographes visuels, des raccourcisseurs d’URL et des codes QR pour masquer la véritable destination. Certaines pages affichent un cadenas (HTTPS) et un design soigné, puis exigent une « reconnexion de sécurité », demandent un consentement OAuth (« Autoriser cette application à lire votre courriel ») ou présentent un faux CAPTCHA pour paraître légitimes. D’autres sont des sites légitimes compromis ou des résultats de publicité malveillante (malvertising) positionnés en tête des moteurs de recherche (empoisonnement SEO). Un seul clic peut livrer vos mots de passe et vos jetons de session via des trousses AiTM.

Vérifications rapides : survolez/maintenez l’appui pour prévisualiser les URL, développez les liens raccourcis, lisez le domaine racine (juste avant « .com/.ca ») et soyez sceptique face aux demandes urgentes de paiement ou de connexion. En cas d’incertitude, tapez manuellement l’adresse connue ou ouvrez le site à partir de votre signet plutôt que de cliquer.

Le paysage des menaces en 2025

1) Compromission de courriel d’entreprise (BEC)

Usurpation de l’identité de dirigeants, de fournisseurs ou de conseillers juridiques pour détourner des paiements ou obtenir des données confidentielles. Les attaquants étudient LinkedIn, les portails fournisseurs et les bas de signature pour chronométrer des demandes convaincantes.

Indicateurs révélateurs : urgentes demandes de modification de virement, nouveaux renseignements bancaires, secret exigé, prétextes du type « es-tu à ton poste? », factures PDF hébergées sur des domaines douteux.

Contexte canadien : le Centre antifraude du Canada (CAFC) signale des cas répétés et à forte valeur de BEC; les cabinets d’avocats et les services professionnels sont souvent visés dans plusieurs provinces.

2) Hameçonnage par code QR (quishing)

Des codes QR malveillants sur des parcomètres, des tables de restaurant, dans des courriels ou des PDF redirigent vers de fausses pages de connexion ou vers des logiciels malveillants. Plusieurs filtres de courriel analysent moins strictement les images que les URL.

Défenses : vérifier l’URL de destination à l’écran avant de s’authentifier; privilégier les applications officielles; traiter tout code QR aléatoire comme une clé USB inconnue.

3) Adversaire-au-milieu (AiTM) et détournement de session

Les attaquants insèrent un proxy entre vous et Microsoft 365/Google afin de capturer mots de passe et témoins de session. Une fois le témoin volé, ils contournent l’AMF et agissent en votre nom.

Défenses : AMF résistante à l’hameçonnage (clés de sécurité ou passkeys liées à l’appareil), Accès conditionnel, évaluation continue du risque de connexion, protection des jetons et sessions de courte durée.

4) Hameçonnage en tant que service (PhaaS)

Des trousses « clé en main » (gabarits, hébergement, usurpation SMS/courriel, voire « service à la clientèle ») rendent l’hameçonnage de niveau entreprise accessible à des acteurs peu qualifiés. Attendez-vous à une grammaire plus soignée, à un branding local et à des variantes régionales.

Scénarios courants où les risques surviennent

1. Transfert sans caviardage : les fils de courriels cités exposent souvent des signatures, numéros de cellulaire, liens de calendrier, numéros de dossier et URL de suivi.

2. Erreurs “Répondre à tous” et d’autocomplétion : des noms de contacts similaires entraînent des envois au mauvais destinataire. Un mauvais usage de CCI/CC divulgue des adresses et le contexte d’une affaire à des personnes non autorisées.

3. Partage de liens sur les réseaux sociaux ou en clavardage : ce lien Google Drive/SharePoint peut être ouvert à « toute personne disposant du lien ». Les captures d’écran de fils de courriels peuvent révéler des numéros de billets et des URL internes.

4. Wi-Fi public et appareils personnels : interception, systèmes d’exploitation non à jour ou applications installées hors boutiques officielles augmentent le risque; l’AMF par SMS peut être détournée par échange de carte SIM (SIM swap).

5. Leurres de calendrier et de signature électronique : de fausses invitations Microsoft/Adobe/DocuSign mènent vers des pages AiTM..

Guide de partage sécuritaire

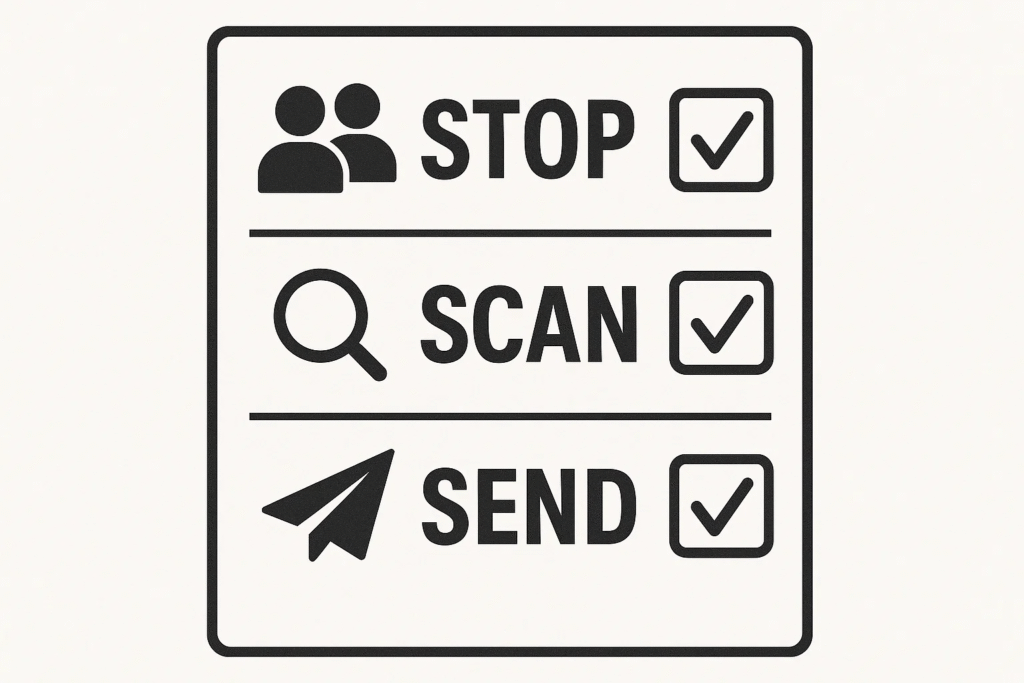

A. Liste de vérification AVANT D’ENVOYER — STOP • SCAN • SEND

1. STOP

- Qui figure exactement dans À/CC? Retirez les « quasi-correspondances » remplies automatiquement.

- Y a-t-il des renseignements sensibles? Supprimez pieds de courriel/signatures des fils cités.

2. SCAN

- Survolez/appui prolongé pour prévisualiser les URL; développez les liens raccourcis..

- Pièces jointes externes? Ouvrez-les dans un bac à sable infonuagique / Documents sécurisés.

3. SEND

- Utilisez un lien géré (SharePoint/OneDrive/Google Drive) avec affichage seulement, date d’expiration et mot de passe.

- Partagez des identifiants via le gestionnaire de mots de passe—jamais par courriel ou clavardage.

B. Utiliser par défaut des canaux sécurisés

Documents : partagez depuis SharePoint/OneDrive/Google Drive de l’entreprise pour accorder, modifier et révoquer l’accès en tout temps.

- Destinataires nommés uniquement (pas de « toute personne disposant du lien »). Exiger la connexion.

- Définir des dates d’expiration (p. ex., 7–14 jours) et expirer automatiquement les invités externes.

- Activer le filigrane et bloquer le téléchargement pour les liens en lecture seule afin de réduire les fuites et captures.

- Conserver l’historique des versions et activer la restauration pour corriger les erreurs.

- Pour les fichiers sensibles, appliquer des étiquettes de confidentialité/gestion des droits (p. ex., « Confidentiel — ne pas transférer/imprimer ») afin que les contrôles suivent le fichier, même hors ligne.

- Préférer Demande de fichiers ou un portail client sécurisé plutôt que les pièces jointes lors de la collecte de documents auprès des clients.

Clavardage : utilisez Teams/Slack d’entreprise avec contrôles d’invités externes et DLP (prévention de la perte de données).

- Invités externes sur invitation seulement, avec expiration automatique et téléversements restreints.

- Créer des canaux privés pour la finance/juridique; bloquer les comptes personnels.

- Activer la rétention des messages et l’eDiscovery pour audits et enquêtes.

Courriel : imposer le chiffrement TLS en transport comme base et utiliser les options confidentiel/chiffré pour les échanges sensibles.

- Appliquer une étiquette “Confidentiel” qui déclenche la DLP automatique (p. ex., bloquer ou exiger une justification si NAS/renseignements bancaires sont détectés).

- Utiliser des portails de messages sécurisés pour les destinataires externes non compatibles.

- Désactiver l’auto-transfert vers l’externe par défaut; autoriser des exceptions sur approbation.

Identité et appareils (pour que ça tienne) :

- Exiger la connexion et des appareils conformes (entreprise ou BYOD inscrit) avant d’ouvrir des liens partagés.

- Utiliser l’accès conditionnel (bloquer les emplacements à risque, rehausser l’AMF pour les étiquettes sensibles).

- Former les équipes : partager des liens depuis le drive, ne jamais joindre de feuilles de calcul contenant des données clients, et toujours définir expiration + lecture seule pour l’externe.

Ces réglages par défaut rendent le partage traçable, révocable et cohérent, transformant les « oups » en incidents maîtrisables plutôt qu’en violations.

C. Renforcer l’identité et l’accès

BON — AMF partout; désactiver le SMS lorsque possible; mots de passe uniques gérés dans un gestionnaire.

MIEUX — Accès conditionnel, politiques de risque par emplacement/appareil; approbation par correspondance de numéro; désactiver les protocoles hérités (IMAP/POP).

OPTIMAL — AMF résistante à l’hameçonnage, conformité des appareils requise, protection des jetons, évaluation continue de l’accès.

. Rendre les courriels vérifiables

Authentifiez correctement votre domaine.

- SPF : publiez un enregistrement strict n’incluant que vos expéditeurs autorisés (M365, plateforme marketing, centre de services). Supprimez les « include » hérités et les IP inconnues.

- DKIM : activez-le pour tous les services d’envoi avec des clés 2048 bits; faites une rotation annuelle.

- DMARC : commencez par p=quarantine; pct=25 avec rapports RUA/RUF pour voir qui vous usurpe, puis passez à p=reject; pct=100 une fois l’alignement réglé. Utilisez SP/ADKIM/ASPF=strict pour couvrir les sous-domaines et resserrer l’alignement.

Montrez qui vous êtes.

- BIMI : une fois DMARC appliqué (quarantine/reject), publiez un logo SVG vérifié (envisagez un VMC lorsque pris en charge) afin d’offrir un indice visuel de confiance aux destinataires.

Aidez les utilisateurs à évaluer le risque d’un coup d’œil.

- Ajoutez le marquage [EXTERNAL] et une bannière inline pour les domaines vus pour la première fois ou nouvellement enregistrés (p. ex. « Attention : premier courriel de ce domaine en 12 mois »).

- Activez la détection d’usurpation du nom d’affichage et de domaines d’apparence similaire (p. ex. « micros0ft.com »).

Neutralisez les charges et les liens.

- Activez la protection au moment du clic (Microsoft Safe Links / analyse d’URL Google), y compris dans Office/PDF et sur mobile.

- Activez Safe Attachments / détonation en bac à sable (analyse dynamique) pour les fichiers inconnus; mettez en quarantaine ou retirez les types à risque.

- Utilisez ZAP / Zero-Hour Auto Purge pour retirer les courriels malveillants détectés après livraison.

- Bloquez l’auto-transfert vers l’externe par défaut et alertez sur les règles de boîte suspectes.

Surveillez et ajustez.

- Examinez les rapports DMARC chaque semaine, corrigez les expéditeurs tiers et retirez les flux d’envoi inutilisés. Suivez comme ICP : blocages d’usurpation, retraits ZAP, et alertes « domaine vu pour la première fois ».

E. Prévention de la perte de données (DLP)

Définissez ce qu’il faut protéger : modèles pour le NAS canadien (###-###-###), éléments bancaires (numéro de transit/institution/compte), données de cartes de paiement, dossiers santé/RH, ID clients et numéros de contrat. Utilisez la proximité de mots-clés (« NAS », « no. de transit ») pour réduire les faux positifs.

Étiquetez et contrôlez automatiquement : appliquez des étiquettes de confidentialité (p. ex. Confidentiel – Données client) qui imposent interdiction de transférer/imprimer, filigrane et chiffrement. Les étiquettes doivent suivre les pièces jointes dans le courriel, Teams/Slack et l’entreposage infonuagique.

Inspectez partout où vivent les données : activez la DLP pour Exchange/SharePoint/OneDrive/Teams/Slack; incluez l’OCR pour images/PDF scannés et la Correspondance exacte de données (EDM) pour vos tables clients/comptes. Étendez à la DLP sur les points de terminaison pour empêcher la copie vers USB, l’impression et le presse-papiers.

Accompagnez, ne vous limitez pas au blocage : utilisez des messages contextuels au moment opportun : lorsqu’un utilisateur tente d’envoyer un NAS à l’externe, affichez un avis clair pour retirer la donnée, passer par un portail sécurisé ou justifier une dérogation.

Gouvernez les exceptions : exigez l’approbation du gestionnaire/sécurité pour les dérogations; ** consignez toutes les exceptions**, révisez-les chaque semaine et ajustez les politiques (seuils, domaines autorisés). Commencez en mode audit, passez au blocage avec dérogation, puis au blocage strict pour les données à haut risque.

Mesurez et entretenez : suivez des ICP tels que les incidents par politique, les principaux contrevenants (par service), le taux de faux positifs, le délai moyen de traitement et le pourcentage de données auto-étiquetées. Revalidez trimestriellement vos politiques à mesure que les processus et modèles évoluent.

Outils et technologies pour renforcer la sécurité

Sécurité du courriel et filtrage DNS

Une couche de sécurité du courriel doit faire bien plus que bloquer le pourriel évident : elle doit vérifier l’authentification de l’expéditeur (SPF, DKIM, DMARC), détecter l’usurpation de marque et réécrire les liens afin qu’ils soient vérifiés au moment du clic. Combinez cela avec un filtrage DNS au niveau du réseau et des appareils. Des résolveurs protecteurs bloquent les domaines malveillants connus, les typo-squats et les nouveaux domaines ressemblants avant même l’ouverture du navigateur, ce qui réduit fortement la probabilité d’un hameçonnage réussi. À la réception de pièces jointes, les passerelles modernes font exploser les fichiers dans un bac à sable pour observer le comportement en toute sécurité, puis mettent en quarantaine tout élément suspect.

EDR/XDR et COS 24/7

Supposez que quelqu’un finira par cliquer. C’est là que la détection et réponse sur les points de terminaison (EDR), et sa version élargie XDR, deviennent essentielles. Ces outils surveillent le comportement des processus, les changements au registre, l’exécution de scripts et les appels réseau sur les postes et les charges infonuagiques. Si un logiciel malveillant se lance ou si un outil légitime est détourné (PowerShell, agents RMM), l’EDR/XDR peut isoler l’appareil, tuer le processus et rétablir les changements. La différence entre une frayeur et une atteinte dépend souvent de la vitesse de confinement automatisé.

En coulisse, un centre des opérations de sécurité (COS/SOC) 24/7 relie le tout. Des analystes trient les alertes, corrèlent les signaux entre courriel, postes, identité et applications nuagiques, puis exécutent des playbooks pour contenir les menaces pendant que vous dormez. Pour les PME, cette couverture en continu est la façon la plus réaliste d’obtenir une vigilance de calibre entreprise sans bâtir d’équipe interne.

Gestionnaires de mots de passe

Un gestionnaire de mots de passe professionnel offre à chaque utilisateur un coffre privé, permet le partage d’identifiants sans les révéler et génère par défaut des mots de passe uniques et longs. Les journaux d’audit indiquent qui a accédé à quoi et quand, et la cessation d’emploi se gère en révoquant l’accès au coffre. Mieux encore, rendez les mots de passe volés inutiles : les clés de sécurité et passkeys (FIDO2/WebAuthn) lient la connexion à l’appareil de l’utilisateur et à un site précis, neutralisant la relecture d’identifiants et les attaques adversaire-au-milieu. C’est rapide, convivial et idéal pour la finance et les rôles d’administration.

Clés de sécurité / passkeys

Encore mieux pour réduire le risque : les clés de sécurité et passkeys (FIDO2/WebAuthn) rendent les mots de passe volés inefficaces. L’authentification est liée à l’appareil et au vrai site, de sorte que les attaques par relais échouent. C’est simple pour les utilisateurs et tout indiqué pour les comptes à privilèges.

Formation de sensibilisation à la sécurité

La technologie fonctionne au mieux quand les gens savent s’en servir. Des séances courtes et fréquentes de sensibilisation et des simulations d’hameçonnage réalistes créent des habitudes : survoler les liens, remettre en question les demandes inhabituelles et signaler rapidement. Soulignez les bons coups et mesurez les taux de clics et de signalement pour démontrer les progrès.

Si vous avez cliqué ou partagé par erreur

Commencez par isoler sans détruire les preuves. Déconnectez l’appareil du Wi-Fi et du réseau filaire ou activez le mode avion, mais ne l’éteignez pas—la mémoire et les journaux sont précieux pour la criminalistique. Si vous utilisez un portable ou un téléphone d’entreprise, avisez les TI afin qu’ils puissent isoler à distance l’appareil via l’EDR tout en préservant les données. Notez rapidement ce qui s’est passé (heure, expéditeur, objet, lien ou nom de fichier) pour aider l’enquête.

Ensuite, protégez l’identité. À partir d’un autre appareil sain, changez les mots de passe de tout compte potentiellement exposé et fermez toutes les sessions. Révoquez les appareils mémorisés et les mots de passe d’application, et réenregistrez l’AMF si demandé. Dans Microsoft 365/Google Workspace, vérifiez Sécurité > Applications autorisées et retirez les autorisations OAuth inconnues—une application malveillante peut continuer à lire votre courrier même après un changement de mot de passe. Repérez les anomalies : règles de boîte nouvelles, transfert automatique vers l’externe, règles de suppression; supprimez tout ce que vous n’avez pas créé.

Verrouillez le contenu partagé. Dans votre espace (SharePoint/OneDrive/Google Drive), retrouvez ce que vous venez de partager et passez à des destinataires nommés seulement, définissez une date d’expiration (ou révoquez si inutile) et désactivez le téléchargement pour l’affichage seulement. Cherchez les éléments « Toute personne disposant du lien » et resserrez l’accès. Si un lien public a été largement envoyé, remplacez-le par un lien géré et publiez un message corrigé en demandant de supprimer la version précédente.

Vérifiez maintenant l’appareil. Lancez une analyse complète EDR/antivirus et suivez les consignes de quarantaine. Si l’EDR signale des processus suspects (PowerShell, lanceurs de scripts, extensions de navigateur inconnues), laissez le COS/TI finir le confinement et collecter les artéfacts. Ne supprimez pas manuellement le courriel d’hameçonnage original—signalez-le via le bouton intégré « Signaler un hameçonnage » pour que les outils de sécurité retirent les copies dans toute l’organisation.

Escaladez rapidement. Informez votre responsable de la protection des renseignements personnels ou le chef TI. Si des renseignements personnels ont pu être exposés, ils évalueront les obligations de déclaration et de notification selon la loi canadienne et guideront les communications clients. Si de l’argent ou des factures sont en cause, appelez immédiatement votre banque pour tenter un rappel ou un gel et signalez l’incident aux autorités locales. Préservez les preuves : captures d’écran de messages et d’URL, en-têtes, notes chronologiques. La vitesse compte—la première heure permet de transformer une erreur en incident contenu plutôt qu’en brèche.

Conclusion

Il est essentiel d’être prudent lors du partage de courriels et de liens pour maintenir un faible niveau de risque. La vérification du contenu, l’utilisation de canaux sécurisés et l’éducation des contacts sont des étapes clés. Mettez en œuvre les pratiques et outils décrits pour renforcer votre sécurité et encouragez vos interlocuteurs à faire de même, afin de créer un environnement numérique plus sûr pour tous. Rappelez-vous : la vigilance est la meilleure protection contre les cybermenaces. En étant prudent et proactif, vous pouvez réduire de façon significative le risque d’atteintes et d’incidents.

Besoin d’une prise en charge de bout en bout, partage sécurisé, AMF résistante au hameçonnage, DLP et réponse 24/7, sans embauche supplémentaire ?

Fusion Cyber delivers these controls as managed services for SMBs—SOC, MDR/EDR/XDR, email/DNS filtering, DLP, awareness training, dark web monitoring, and incident response—backed by our financial Cybersecurity Guarantee for fully onboarded clients. Explore our solutions

Lectures connexes :

L’élément humain : formation à la sensibilisation à la sécurité

Phishing amélioré par l’IA : quoi de neuf

Détournement de session 2.0 (AiTM/BitM)

Centre canadien pour la cybersécurité — Conseils et ressources pour les PME

FAQ:

Is it safer to attach a PDF than to share a link?

Not by default. PDFs can contain embedded links or sensitive metadata, and attachments spread beyond your control. A managed cloud link with named recipients, view-only, expiry, and watermarking is usually safer and more auditable.

We already have MFA—why push for security keys or passkeys?

App-based MFA stops many attacks but can be phished or “approved” by mistake. Security keys/passkeys (FIDO2/WebAuthn) are phishing-resistant—they bind the login to your device and the real site, so adversary-in-the-middle kits and fake pages fail.

When should we use email vs. chat vs. a portal for documents?

Use a secure client portal or managed share link for any file with client data, finance details, or credentials. Keep quick, low-risk coordination in Teams/Slack. Email is fine for scheduling or summaries—avoid attachments with live data.

How do we quickly verify if a link is safe?

Hover/long-press to preview, read the root domain carefully, expand shortened URLs, and be sceptical of urgency. If it requests a login or payment, type the known address into your browser or use a bookmark instead of clicking.

What’s the first thing to do if someone clicked?

Isolate the device (airplane mode—but don’t power it off), change passwords from a clean device, revoke sessions, remove public links, and report it with the built-in “Report phish” button. Notify IT/Privacy immediately to assess next steps.