Dans l’univers en constante évolution de la cybersécurité, la couche applicative est l’endroit où vos clients interagissent avec votre entreprise—et c’est aussi là que les attaquants essaient le plus souvent de s’introduire. Tout comme une forteresse repose sur des portes solides et des entrées surveillées, vos logiciels ont besoin de contrôles qui vérifient, assainissent et contiennent chaque requête. Dans cet article, nous allons présenter les principales mises en œuvre de la sécurité de la couche applicative et expliquer comment elles permettent de réduire de façon mesurable les risques pour les PME canadiennes.

La plupart des brèches commencent dans le code ou les intégrations. Un périmètre applicatif moderne—cycle de développement logiciel sécurisé (Secure SDLC), SAST/DAST/SCA/IAST, gestion des secrets, protection WAF/API, identité renforcée et contrôles en exécution (RASP)—arrête les exploits avant qu’ils ne deviennent des incidents.

Pourquoi la couche applicative est-elle importante?

Une couche applicative robuste bloque les failles et les lacunes logiques que les attaquants exploitent pour accéder aux données. Pour des équipes de PME allégées, il s’agit surtout de réduire le rayon d’impact et diminuer le retravail : corriger des classes entières de bogues dans le pipeline, plutôt que des défauts isolés en production. Quand la couche applicative est saine, vos sprints ne sont pas perturbés par des correctifs d’urgence, les audits se déroulent mieux et la confiance des clients s’accroît parce que les problèmes sont détectés avant la mise en production.

Considérez la couche applicative comme un ensemble de garde-fous coordonnés : l’authentification sécurisée prouve qui fait la requête; la validation des entrées et l’application de schémas limitent ce qui peut être envoyé; les WAF (Web Application Firewalls) et passerelles API filtrent ce qui atteint vos services; SAST/DAST/SCA/IAST révèlent les problèmes tôt; RASP (Runtime Application Self-Protection) bloque les attaques inédites en cours d’exécution; et la micro-segmentation par maillage de services (service mesh) limite les mouvements latéraux si quelque chose passe au travers. Chaque contrôle élimine une catégorie de risque. Ensemble, ils changent la donne.

Les attaquants modernes n’ouvrent que rarement avec une faille « zero-day » spectaculaire. Ils réutilisent des mots de passe divulgués contre votre page de connexion, enchaînent un bogue mineur de plugiciel pour accéder aux données, ou grattent la logique métier avec des outils automatisés. Ils ciblent des points de test oubliés, des clés API expirées et des dépendances non verrouillées. Un programme de sécurité applicative moderne part de ce principe et échoue de façon sécuritaire : les identifiants faibles déclenchent une MFA (authentification multifacteur) renforcée; les charges utiles non validées sont rejetées par le schéma; le trafic suspect est limité ou remis en question par le WAF; les anomalies d’exécution sont contenues pendant que les développeurs corrigent la cause fondamentale.

Du point de vue commercial, la couche applicative est l’endroit où vous pouvez démontrer vos améliorations : défauts trouvés avant vs après la mise en production, temps moyen de correction (MTTR) des vulnérabilités, pourcentage d’applications protégées par un WAF géré, couverture des SAST/DAST/SCA, et réduction des constats à haut risque sprint après sprint. Ces mesures se traduisent en réduction de risques que les conseils d’administration, les clients et les assureurs comprennent.

Enfin, le modèle Zero Trust multiplie la sécurité applicative—il ne la remplace pas. Plutôt qu’une grande porte unique, vous obtenez de nombreux petits contrôles politiques : identité à la périphérie, validation dans le code, segmentation dans le maillage, et vérification continue en exécution. Ce changement permet des publications plus rapides, des audits plus propres et une meilleure conformité aux obligations de confidentialité canadiennes en limitant l’accès aux données à ce qui est nécessaire et en consignant ce qui compte.

En savoir plus sur les 7 Couches de Cybersécurité

Principales mises en œuvre de la couche applicative

Cycle de développement logiciel sécurisé (Secure SDLC) et modélisation des menaces. Définissez des exigences de sécurité pour chaque fonctionnalité, effectuez une modélisation légère des menaces dans la planification, et ajoutez des scénarios d’abus aux tests. Bloquez les publications en fonction du risque, et pas seulement des fonctionnalités.

Identité, authentification et autorisation. Standardisez l’authentification unique (SSO) avec OIDC/OAuth 2.0, appliquez la MFA (phishing-résistante pour les rôles financiers/admin), et adoptez le moindre privilège avec des contrôles d’accès basés sur les rôles et attributs (RBAC/ABAC). Utilisez des jetons de courte durée et faites tourner les clés automatiquement.

Validation des entrées et application de schémas. Validez les entrées côté serveur; utilisez des schémas JSON/XML; privilégiez les listes d’autorisation plutôt que d’interdiction. Centralisez les bibliothèques de validation pour éviter les divergences entre services.

Protection WAF et API. Placez un WAF géré et une passerelle API devant toutes les applications et API publiques. Bloquez SQLi/XSS, limitez les robots malveillants, appliquez des limites de taux et déployez des correctifs virtuels en attendant les correctifs de code. Associez-les à un CDN pour absorber les pics et réduire la latence au Canada et à l’international.

SAST, DAST, SCA, IAST dans CI/CD.

- SAST (Static Application Security Testing) à chaque commit avec des seuils de qualité; échec des builds en cas de vulnérabilités critiques.

- DAST (Dynamic Application Security Testing) sur les environnements de staging/nuit; ajustez selon vos cadres pour réduire le bruit.

- SCA (Software Composition Analysis) pour identifier les dépendances vulnérables; verrouillez les versions et ouvrez automatiquement des tickets.

- IAST (Interactive Application Security Testing) pendant l’AQ pour détecter des failles contextuelles manquées par les outils statiques/dynamiques.

RASP (Runtime Application Self-Protection). Déployez RASP pour détecter et bloquer les techniques d’exploitation en production, vous donnant du temps pour corriger sans interruption.

Gestion des secrets. Stockez les secrets dans un coffre-fort; utilisez des jetons juste-à-temps et à usage unique; interdisez les identifiants codés en dur; analysez les dépôts pour détecter les fuites de secrets.

Gestion des correctifs et dépendances. Maintenez des SBOM (Software Bill of Materials), automatisez les mises à jour, et appliquez les correctifs d’urgence dans des délais définis selon la gravité et l’exploitabilité.

Micro-segmentation via service mesh et politiques comme code. Segmentez les services avec des sidecars; gardez les politiques dans Git et révisez-les comme du code; appliquez mTLS entre services; adoptez une politique de refus par défaut pour le trafic est-ouest.

Journalisation, surveillance et réponse. Envoyez les journaux d’applications, WAF, API, authentification et RASP vers un SIEM/XDR. Déclenchez des alertes sur des pics d’erreurs 4xx/5xx, des modèles de connexion inhabituels et des exfiltrations de données. Reliez les alertes à des playbooks qui bloquent, isolent ou forcent une réauthentification rapidement.

Réalité des applications publiques (SaaS, intégrations et portails clients)

Les applications exposées au public sont pratiques—et risquées. Les menaces incluent le credential stuffing à partir de brèches anciennes, le scraping automatisé, des compartiments S3 mal configurés et des webhooks exposés. La réponse n’est pas de ralentir vos livraisons—mais de concevoir pour une vitesse sécurisée.

Commencez par l’identité et l’état des appareils. Exigez la MFA sur toutes les connexions, appliquez l’accès conditionnel, et vérifiez l’état des appareils pour les rôles sensibles (admin, finances). Mettez en place un risque adaptatif : authentification renforcée pour déplacements impossibles ou échecs répétés.

Contrôlez ce qui vous atteint. Placez un WAF et une sécurité API devant tout service public. Appliquez la validation de schémas et l’autorisation au niveau des objets (BOLA). Ajoutez des limites de taux et une gestion des robots pour couper les abus automatisés. Utilisez une politique de sécurité de contenu (CSP) pour limiter les sources de scripts.

Formez de bonnes habitudes. Apprenez aux développeurs à ne pas copier de code inconnu, à utiliser des requêtes préparées, et à ne jamais faire confiance aux validations côté client. Enseignez au personnel à refuser des demandes MFA inattendues et à les signaler immédiatement. Pour les tiers, faites tourner les jetons, limitez les permissions, et révoquez l’accès à la fin des projets.

Renforcez la chaîne d’approvisionnement. Validez les paquets (signatures, sommes de contrôle), créez des miroirs pour les dépendances critiques, et analysez vos pipelines CI/CD. Pour les contractuels ou appareils non fiables, exigez des portails administratifs via ZTNA afin que les données ne résident pas sur des appareils non gérés.

Préparez l’échec. Si une clé est exposée, vous devez pouvoir la faire tourner en quelques minutes et invalider les sessions. Conservez un plan de retour en arrière, des modèles de communication client, et pratiquez via des exercices de simulation.

Ce à quoi ressemble une bonne maturité (portrait)

Fondation. Toutes les applications publiques se trouvent derrière un WAF géré; le SSO avec MFA est appliqué; SAST/SCA fonctionnent sur chaque dépôt; DAST de base s’exécute chaque nuit; les secrets sont stockés dans un coffre-fort; les journaux convergent vers une seule plateforme; des SBOM existent; les SLA pour correctifs d’urgence sont définis et respectés.

Avancé. Une passerelle API avec protections BOLA est en place; IAST ajouté à l’AQ; RASP protège la production; le mTLS est appliqué entre services; les politiques comme code sont stockées dans Git avec révisions par les pairs; la gestion des robots est optimisée; CSP déployé; tests d’intrusion trimestriels et gestion continue de la surface d’attaque alimentent des tickets avec SLA.

Optimal. Plein DevSecOps : des récits de sécurité dans chaque sprint; mises à jour de dépendances fusionnées automatiquement après tests; ZTNA remplace les VPN administratifs génériques; playbooks automatisés révoquent des jetons et isolent des services en cas de risque; la direction voit mensuellement les tendances MTTR/défauts; l’accès des tiers est géré par identifiants temporaires et journaux détaillés.

Évaluez-vous avec cinq questions : Avons-nous une couverture WAF pour chaque app/API publique? Mesurons-nous les SAST/SCA/DAST/IAST et RASP avec tendances? Pouvons-nous faire tourner un secret en quelques minutes? Le trafic est-ouest est-il refusé par défaut avec mTLS? Expédions-nous et recherchons-nous les journaux applicatifs pendant 12 à 18 mois?

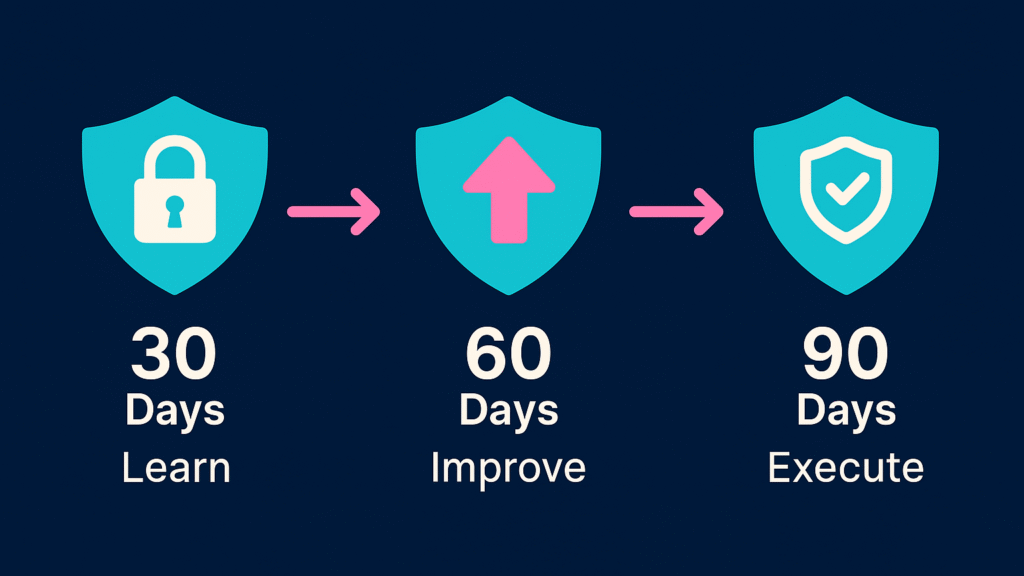

Plan 30–60–90 jours (adapté aux PME)

Jours 1–30 (Stabiliser et voir). Inventoriez toutes les applications publiques, API et intégrations tierces, y compris les points oubliés ou systèmes de test. Cataloguez les secrets et jetons en usage. Mettez en place un WAF géré devant chaque service exposé. Activez SSO avec MFA pour tout le personnel, en commençant par les administrateurs et finances. Activez les analyses SAST et SCA sur tous les dépôts avec seuils de qualité. Centralisez les journaux des apps, WAF, systèmes d’authentification et passerelles API dans un SIEM/XDR consultable. Définissez un processus de pont d’incident—qui rejoint, dans quel ordre et avec quelle autorité—pour qu’une alerte précoce déclenche une action coordonnée.

Jours 31–60 (Durcir et automatiser). Ajoutez l’analyse DAST sur les environnements de staging; implémentez la validation stricte des entrées et l’application de schémas; déployez une passerelle API avec autorisation BOLA et limitation de débit. Appliquez mTLS pour les communications interservices. Déplacez tous les secrets dans un coffre-fort avec rotation automatique. Définissez des SLA de correctifs par gravité et créez des processus d’escalade si les délais ne sont pas respectés. Commencez la formation des développeurs et des PO sur les pratiques de codage sécurisées et l’interprétation des résultats SAST/DAST.

Jours 61–90 (Moderniser et mesurer). Pilotez RASP sur les applications critiques en production; intégrez IAST dans les pipelines QA pour détecter les vulnérabilités contextuelles. Reliez les alertes à des playbooks SOAR pour bloquer, isoler ou forcer la réauthentification automatiquement. Générez un rapport mensuel d’une page montrant le ratio défauts pré vs post-prod, tendances MTTR, couverture WAF/API et abus API bloqués. Planifiez des modélisations de menaces trimestrielles pour les applications majeures et au moins un test d’intrusion externe annuel. Commencez à mesurer les tentatives de credential stuffing et les délais de rotation des secrets pour établir des bases de référence.

Responsables et artefacts. Les PO maintiennent le registre des apps et API; les chefs dev possèdent les seuils SAST/SCA et SLA de remédiation; les équipes Plateforme/SRE opèrent le WAF, la passerelle API et le service mesh; le SOC Fusion Cyber assure la surveillance et la réponse 24×7×365. Artefacts : registre d’apps à jour, SBOM complets par app, dépôts de politiques comme code, manuels de rotation de secrets, modèles de communication d’incidents. Autres artefacts de maturité : rapports de modélisation trimestriels, rapports de tests d’intrusion, tableaux de bord KPI mensuels, preuves d’audit.

Mesures qui démontrent une réelle réduction de risque

- Ratio défauts pré vs post-prod (objectif >70 % avant prod)

- MTTR vulnérabilités critiques (objectif jours, pas semaines)

- Couverture WAF/API (% des points publics protégés)

- Credential stuffing bloqué (normalisé par volume de connexion)

- Secrets tournés dans le SLA (délai de révocation/régénération)

- Adoption refus par défaut est-ouest (% services sur mTLS et politiques)

Fréquence de rapport. Présentez un rapport mensuel d’une page avec trois tendances, une exception et une décision demandée à la direction. Annotez les pics (ex. trafic de campagne) et protégez la vie privée des utilisateurs en vous concentrant sur les systèmes et processus.

Les mesures comptent car elles transforment la cybersécurité d’un centre de coûts en un levier mesurable. Pour les dirigeants de PME, les chiffres les plus puissants sont ceux qui montrent à la fois l’amélioration technique et l’impact commercial. Par exemple, suivre le ratio défauts pré vs post-prod démontre que l’investissement dans DevSecOps réduit directement les correctifs d’urgence, interruptions et pannes. De même, réduire le MTTR montre que l’entreprise réagit en heures ou jours plutôt qu’en semaines, réduisant la fenêtre d’exposition.

Les métriques de couverture, comme le % de points protégés par WAF/API, aident les conseils à comprendre l’étendue des protections. Les tentatives de credential stuffing bloquées prouvent que les contrôles d’identité économisent du temps et de la réputation. La rotation rapide des secrets peut faire la différence entre un incident contrôlé et une brèche publique.

Enfin, l’adoption du refus par défaut est-ouest reflète une maturité architecturale et une culture de sécurité. Combinées à des rapports clairs, ces mesures créent un récit convaincant : nous réduisons la surface d’attaque, améliorons la rapidité de réponse et bâtissons une résilience prévisible. Ce récit se traduit en confiance du CA, fiabilité pour les assureurs et réassurance des clients.

Plus grands risques de la couche applicative

Mauvaise configuration. Paramètres par défaut laissés actifs; points de débogage exposés; erreurs verbeuses qui divulguent des détails. Assignez des responsables de configuration, appliquez des révisions et analysez les configurations pour détecter les erreurs courantes.

Authentification et gestion de session faibles. MFA manquante, jetons longue durée, identifiants de session prévisibles. Appliquez SSO, durées de vie courtes (TTL), et invalidation des sessions côté serveur.

Injection et désérialisation. Entrées non assainies, SQL dynamique, sérialiseurs non sécurisés. Utilisez des requêtes préparées, des analyseurs robustes et la validation de schéma.

Accès brisé au niveau objet (BOLA). Identifiants devinés ou extraits pour voir les données des autres. Appliquez une autorisation obligatoire au niveau objet/ressource.

Dépendances et failles dans la chaîne d’approvisionnement. Bibliothèques non verrouillées, paquets compromis, pipeline CI qui fuit. Maintenez des SBOM (Software Bill of Materials), verrouillez les versions et signez les builds.

Exposition des secrets. Clés dans le code ou les journaux. Placez tout dans un coffre-fort; scannez les dépôts; appliquez une rotation agressive.

Pour une vision complète de la défense en profondeur

La couche applicative s’inscrit aux côtés de six autres couches de notre série :

- Périmètre. NGFW, WAF, filtrage DNS, DDoS, ZTNA. La sécurité applicative suppose une périphérie saine.

- Identité et accès. MFA, SSO, accès conditionnel, PAM. Les politiques d’application reposent sur l’identité pour décider qui peut faire quoi.

- Points de terminaison et mobilité. EDR, correctifs, chiffrement de disque, posture. La santé des appareils alimente les décisions d’accès et les outils d’administration.

- Protection des données. Sauvegardes, chiffrement, DLP, conservation. Les règles de sortie d’applications et la tokenisation réduisent l’exposition des données.

- Courriel et collaboration. Filtrage avancé, défense contre l’usurpation, signalement par les utilisateurs, isolement du navigateur.

- Résilience et reprise. Sauvegardes, BCDR, tests de type chaos/tabletop. Supposez l’échec; minimisez les interruptions et les coûts.

Nous ajouterons un lien vers chaque article au fur et à mesure de leur publication, afin que vous puissiez lire la série complète ou consulter la couche qui vous intéresse.

Comment Fusion Cyber aide

Évaluer. Nous commençons par une analyse externe et une révision rapide du code/configuration pour repérer les points exposés, les dépendances périmées et les contrôles manquants. Vous recevez une liste priorisée : quoi corriger immédiatement, quoi planifier et quoi surveiller.

Déployer. Nous mettons en œuvre ou ajustons la sécurité WAF/API, le SSO/MFA, SAST/DAST/SCA/IAST, RASP et les politiques de service mesh avec un nommage clair, des responsables et des dates d’expiration pour les exceptions. Les configurations sont conservées dans un système de contrôle de version.

Surveiller. Notre SOC 24×7×365 ingère les journaux des applications, WAF/API, systèmes d’authentification et capteurs en exécution. Nous corrélons les signaux, chassons les anomalies et n’alertons que lorsqu’une action est nécessaire—pas de fatigue d’alerte.

Répondre et récupérer. Lorsqu’un incident grave survient, nous bloquons les sources, faisons tourner les secrets, révoquons les jetons et coordonnons avec votre équipe. Les clients pleinement intégrés bénéficient de notre garantie de cybersécurité financièrement soutenue—réponse aux incidents, confinement et reprise d’affaires à nos frais.

Cogéré, canadien et bilingue. Nous travaillons en collaboration avec votre équipe TI, respectons la résidence des données, et fournissons des communications et rapports en français/anglais. Vous recevez des bilans KPI mensuels liés aux résultats d’affaires et des artefacts prêts pour les audits.

Prêt à renforcer votre couche applicative? Commencez dès aujourd’hui à fusioncyber.ca/fr/commencez-ici/ ou écrivez à info@fusioncyber.ca.

Ce Qu’il Faut Retenir

Le code livre de la valeur—et du risque. Un programme de sécurité applicative moderne rassemble l’identité, la validation, la protection WAF/API, les contrôles de SDLC sécurisé et les défenses en exécution pour réduire l’exposition et arrêter les attaques tôt. Pour les dirigeants de PME, la voie est pragmatique : stabilisez ce que vous avez, ajoutez les quelques contrôles qui changent réellement les résultats, et mesurez les progrès avec des indicateurs simples que votre conseil comprend.

Si vous ne priorisez que trois actions ce trimestre, choisissez celles-ci : (1) placez chaque app/API publique derrière un WAF et une passerelle gérés, (2) appliquez SSO+MFA avec jetons de courte durée et rotation des secrets, et (3) intégrez SAST/SCA dans chaque dépôt avec des SLA de correctifs définis. Ces étapes réduisent rapidement le risque, soutiennent des mises en production plus rapides et ouvrent la voie à une architecture plus propre l’an prochain.

La sécurité doit accélérer la croissance. Quand votre couche applicative est prévisible et mesurée, vous pouvez livrer des fonctionnalités plus vite, réussir vos audits et maintenir la confiance des clients. Voilà le véritable ROI.

👉 Protégez votre PME maintenant – Parlez à un expert en cybersécurité

Featured links:

Aperçu des solutions de Fusion Cyber

À propos de Fusion Cyber / Équipe et expertise

SAST vs DAST : Comprendre la différence

SAST vs DAST : Quelle est la différence?

FAQ:

Quelle est la différence entre SAST et DAST, et pourquoi ma PME a-t-elle besoin des deux?

Le Static Application Security Testing (SAST) analyse votre code source ou compilé avant son exécution afin de détecter tôt les modèles vulnérables (comme les injections SQL ou une logique d’authentification faible). Le Dynamic Application Security Testing (DAST), quant à lui, teste l’application en cours d’exécution depuis l’extérieur (approche « boîte noire »), simulant des attaques contre les points de terminaison, les API et le comportement en production. L’utilisation conjointe des deux réduit les risques sur l’ensemble du cycle de développement : SAST détecte les failles avant l’intégration du code; DAST révèle ce qui se produit lorsque le code fonctionne, y compris les problèmes de configuration ou les failles d’exécution. Pour les PME, cette approche combinée permet d’éviter des correctifs coûteux après production, des lacunes de conformité et des incidents affectant les clients.

Comment le modèle Zero Trust influence-t-il la sécurité de la couche applicative?

Le modèle Zero Trust part du principe que rien, à l’intérieur comme à l’extérieur, n’est automatiquement digne de confiance. Appliqué à la couche applicative, cela signifie que chaque requête—identité de l’utilisateur, posture de l’appareil, validité du jeton—est vérifiée avant d’accorder l’accès. Des contrôles comme le moindre privilège (n’accorder que ce qui est nécessaire), l’autorisation basée sur les rôles et attributs (RBAC/ABAC) et les jetons à courte durée de vie permettent de faire respecter Zero Trust. Résultat : moins de déplacements latéraux, des dommages limités si des identifiants sont compromis et des applications publiques qui n’exposent pas inutilement de logique ou de services internes. Tout cela aide les PME à maintenir un meilleur contrôle sur leurs données, réduire l’exposition et simplifier la conformité.

Quels indicateurs réalistes les PME devraient-elles suivre pour mesurer la maturité de leur sécurité à la couche applicative?

Parmi les indicateurs clés :

Le ratio de défauts détectés avant vs après la mise en production (cible : >70 % avant).

Le temps moyen de correction (MTTR) des vulnérabilités critiques—en jours, pas en semaines.

La couverture WAF/API (% des points de terminaison publics protégés).

Le nombre d’attaques par bourrage d’identifiants (credential stuffing) ou de robots bloquées (normalisé par volume de connexion).

Le temps nécessaire pour faire tourner ou révoquer des secrets (fréquence et rapidité de rotation).

L’adoption de communications est-ouest « refus par défaut » (via mTLS ou service mesh).

Le suivi de ces indicateurs dans le temps offre de la visibilité sur la réduction des risques, aide les conseils d’administration et assureurs à comprendre les contrôles en place, et guide les investissements futurs.

En combien de temps une PME peut-elle constater un impact en mettant en œuvre une stratégie de sécurité de la couche applicative?

Avec une bonne planification, une PME peut voir des améliorations mesurables en 30 à 60 jours. Dans les 30 premiers jours, vous pourriez activer le SSO+MFA pour tous les utilisateurs, placer les services publics derrière un WAF et mettre en place la centralisation des journaux. Au cours des 30 jours suivants, l’ajout de DAST, de la validation de schémas et de coffres-forts de secrets sécurisés réduit déjà les vulnérabilités en production. D’ici 60 à 90 jours, l’intégration de RASP, d’IAST et le suivi d’indicateurs comme le MTTR ou le ratio de défauts démontrent des tendances positives. La clé est la priorisation : choisir les contrôles qui éliminent les plus grands risques, surveiller tôt et itérer rapidement.

SITUATION

Les PME canadiennes exploitent des applications Web et mobiles orientées client ainsi que des API reliées à des SaaS et à des partenaires. Les revenus, la marque et la conformité privée dépendent désormais de la façon dont ces apps authentifient, valident et manipulent les données en sécurité.

COMPLICATION

La vitesse et les intégrations élargissent la surface d’attaque : endpoints de test oubliés, clés API périmées, dépendances non épinglées, secrets dans les dépôts, bots/bourrage d’identifiants à la connexion. Le bruit d’alertes ralentit les correctifs; des VPN d’admin trop larges et des meshes de services plats amplifient le rayon d’explosion.

QUESTION

Comment sécuriser les applications et API publiques — sans ralentir les livraisons — pour détecter les défauts avant prod, contenir les attaques à l’exécution et réussir les audits?

RÉPONSE

Verrouillez le code et blindez l’exécution : imposez SSO+AMF et validation par schéma, intégrez SAST/SCA/DAST/IAST au CI, placez un WAF devant apps/API, ajoutez RASP, mettez les secrets au coffre avec rotation, appliquez mTLS et refus par défaut, et suivez MTTR et défauts pré/post-prod.

Notre garantie en cybersécurité

“Chez Fusion Cyber Group, nous alignons nos intérêts sur les vôtres.“

Contrairement à de nombreux fournisseurs qui tirent profit de nettoyages de brèches longs et coûteux, notre objectif est simple : Arrêter les menaces avant qu’elles ne commencent et être à vos côtés si jamais l’une d’elles réussit à passer.

C’est pourquoi nous offrons une garantie en cybersécurité : dans le cas très improbable où une brèche traverserait nos défenses multicouches surveillées 24/7, nous prendrons tout en charge :

confinement des menaces,

intervention en cas d’incident,

correction,

élimination,

et reprise des activités—sans frais pour vous

Prêt à renforcer vos défenses en cybersécurité? Communiquez avec nous dès aujourd’hui pour obtenir votre évaluation GRATUITE de réseau et franchissez la première étape pour protéger votre entreprise contre les cybermenaces!