Phishing Par courriel Propulsé Par l’IA : Une Menace Croissante Pour La Cybersécurité Des Entreprises

Introduction: La nouvelle ère du phishing

Le phishing a longtemps été le vecteur d’attaque le plus utilisé et le plus efficace pour les cybercriminels. Mais avec l’essor de l’intelligence artificielle (IA), le phishing par courriel est devenu plus intelligent, plus rapide et beaucoup plus difficile à détecter. Les filtres antipourriel traditionnels peinent à identifier le contenu généré par l’IA, et les employés tombent de plus en plus souvent dans le piège de messages qui paraissent authentiques.

Pour les entreprises dans les secteurs de la santé, de la finance et autres industries réglementées, cette tendance représente un défi critique : comment se protéger contre des campagnes de phishing améliorées par l’IA qui exploitent la confiance humaine?

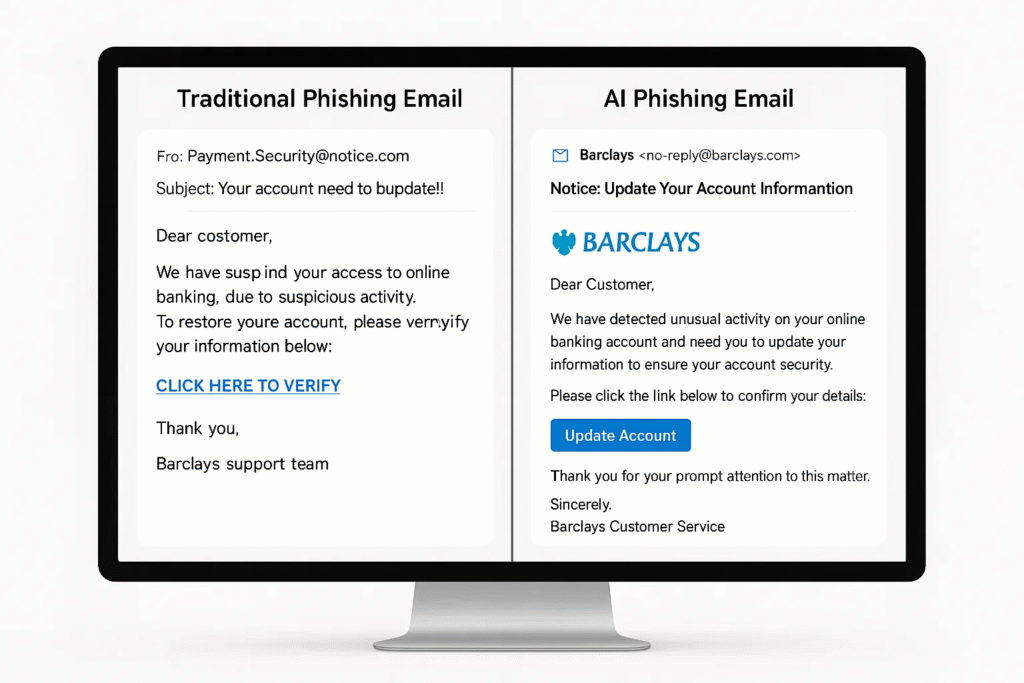

Ce qui rend cette évolution si alarmante, c’est le passage d’arnaques massives et génériques à des stratagèmes hyper ciblés. Dans le passé, les courriels de phishing se trahissaient souvent par des fautes évidentes, des salutations génériques ou des liens suspects. Aujourd’hui, les courriels de phishing générés par l’IA peuvent imiter les communications internes d’une entreprise avec une précision troublante. Ils peuvent faire référence à des projets en cours, imiter le ton d’un dirigeant ou même utiliser le jargon spécifique à l’industrie. Ce qui prenait autrefois des jours à un pirate qualifié peut désormais être produit en quelques secondes à grande échelle.

Les implications sont énormes. Selon des enquêtes sectorielles, plus de 90 % des cyberattaques réussies commencent par une tentative de phishing, et l’IA multiplie ce risque. Plutôt que d’envoyer des milliers de courriels identiques en espérant un ou deux clics, les attaquants peuvent maintenant créer des milliers de messages uniques et convaincants conçus pour contourner les filtres et tromper même les employés les plus vigilants.

La montée en puissance de l’IA dans les campagnes de phishing reflète aussi une transformation plus large de la cybercriminalité : l’automatisation de la tromperie. Tout comme les entreprises utilisent l’IA pour optimiser leurs opérations et améliorer l’expérience client, les cybercriminels exploitent la même technologie pour transformer la communication en arme. Un courriel de phishing propulsé par l’IA ne se contente pas d’avoir l’air réel — il peut apprendre de ses échecs et s’améliorer avec le temps. Si un style de message est bloqué, l’IA peut instantanément ajuster son ton, son objet ou son contenu pour contourner les défenses lors de la prochaine tentative.

Dans les industries soumises à des réglementations strictes comme la santé (HIPAA) ou la finance (PCI DSS), les enjeux sont encore plus élevés. Un seul courriel de phishing réussi peut donner accès à des données sensibles, entraîner des amendes colossales, nuire à la réputation et faire perdre la confiance des clients. Dans ces secteurs où la protection des données est non négociable, le coût de l’échec va bien au-delà des pertes financières — il est existentiel.

Un autre changement critique est l’érosion de l’intuition humaine comme mécanisme de défense. Les employés ont été formés à repérer les signaux d’alerte — fautes d’orthographe, adresses d’expéditeur étranges, liens suspects — mais l’IA élimine rapidement ces signes révélateurs. Grâce aux outils de génération de langage naturel, un attaquant peut produire des courriels impossibles à distinguer des vrais, laissant les employés avec pour seule défense leur instinct.

Cette course aux armements entre attaquants et défenseurs s’intensifie. Les entreprises ne peuvent plus compter uniquement sur des programmes de formation traditionnels ou des filtres antipourriel dépassés. Elles doivent plutôt adopter des défenses propulsées par l’IA, assurer une surveillance continue et mettre en place des stratégies de réponse aux incidents adaptées à l’ère du phishing automatisé.

La nouvelle ère du phishing ne consiste pas seulement à tromper les utilisateurs — il s’agit d’exploiter la confiance à grande échelle. Et à moins que les organisations n’agissent de manière décisive, les courriels de phishing propulsés par l’IA continueront d’exploiter le maillon le plus vulnérable de la chaîne de sécurité : le comportement humain.

Qu’est-ce que le phishing par courriel propulsé par l’IA?

Le phishing par IA fait référence à l’utilisation de technologies avancées comme l’apprentissage automatique et le traitement du langage naturel (NLP) pour créer des messages trompeurs qui imitent de très près des communications légitimes. Contrairement aux fraudes traditionnelles — souvent truffées de fautes de grammaire, de salutations génériques ou de liens suspects — les courriels produits par l’IA sont beaucoup plus sophistiqués.

Ils sont :

- Contextuels et personnalisés – L’IA peut extraire des données publiques de LinkedIn, des sites Web d’entreprise, des communiqués de presse ou même de bases de données compromises afin de créer un contenu hautement ciblé.

- Très convaincants – Les modèles NLP modernes reproduisent la structure naturelle des phrases et un ton professionnel, imitant presque parfaitement les styles de communication d’entreprise.

- Évolutifs – Un seul attaquant peut automatiser des milliers de courriels uniques et adaptés au contexte en quelques minutes, chacun personnalisé pour son destinataire.

Exemples concrets de courriels de phishing par IA

- Le faux avis des RH: Imaginez recevoir un message de votre département RH avec l’objet : « Action requise : Mise à jour de la politique de télétravail – septembre 2025. » Le courriel inclut un lien vers un « document » qui semble hébergé sur le SharePoint de l’entreprise. En réalité, il s’agit d’une page de connexion malveillante conçue pour voler vos identifiants. L’IA peut imiter le ton de votre gestionnaire RH et même faire référence à des événements d’entreprise réels extraits de nouvelles publiques ou de publications LinkedIn.

- L’arnaque du virement bancaire du CFO: Traditionnellement, les attaquants envoyaient un message mal rédigé prétendant venir du CFO. Mais avec l’IA, un courriel frauduleux peut reproduire parfaitement son style d’écriture, son bloc de signature et même mentionner des rapports financiers récents. Les employés du service des comptes à payer pourraient facilement croire à une demande légitime, menant à des transferts frauduleux.

- L’usurpation de fournisseur: De nombreuses entreprises travaillent avec des fournisseurs externes. Les outils d’IA peuvent extraire des détails sur ces relations et générer des factures ou des « rappels de paiement » identiques aux authentiques. Comme ces messages sont personnalisés et font référence à de véritables services, les employés risquent de les traiter sans méfiance.

- Les fraudes au soutien technique: Les messages générés par l’IA peuvent usurper l’identité des équipes TI ou du service de soutien, envoyant des avis comme : « Votre compte courriel corporatif nécessite une vérification de sécurité — connectez-vous ici pour éviter sa suspension. » Ces communications utilisent souvent des logos, du branding et une mise en page si convaincants que même des employés prudents pourraient tomber dans le piège.

Pourquoi c’est important

Les anciennes tentatives de phishing étaient relativement faciles à repérer, déclenchant souvent des signaux d’alerte comme une grammaire étrange ou des adresses d’expéditeur manifestement fausses. Mais les nouveaux courriels générés par l’IA brouillent ces repères. En exploitant des modèles d’apprentissage profond, les cybercriminels peuvent produire des messages impeccables à grande échelle, rendant chaque tentative unique et adaptée à sa cible.

Pour les entreprises, cela signifie que les conseils de formation classiques — « repérez les fautes de frappe » ou « vérifiez le nom de l’expéditeur » — ne suffisent plus. Le phishing propulsé par l’IA repoussent les limites de la tromperie, créant un environnement où chaque message reçu peut potentiellement être piégé.

Le danger ne réside pas seulement dans un clic malheureux, mais dans l’automatisation du succès. Grâce à l’IA, les attaquants peuvent tester en continu des objets, des formulations et des pièces jointes pour déterminer quelles variantes obtiennent les meilleurs taux de réponse. Avec le temps, le système « apprend » à concevoir des stratagèmes encore plus efficaces, rendant la défense beaucoup plus difficile.

Le phishing propulsé par l’IA ne représentent pas simplement une évolution de la cybercriminalité — elles marquent une révolution, transformant d’anciennes arnaques maladroites en armes de manipulation sociale guidées avec précision.

Pourquoi le phishing par IA est plus difficile à détecter

La détection traditionnelle du phishing repose fortement sur la reconnaissance de motifs. Les filtres antipourriel signalent des caractéristiques communes comme les fautes d’orthographe, les domaines malveillants connus ou les formulations répétitives. Mais les courriels de phishing générés par l’IA perturbent ce modèle en créant des variations infinies qui paraissent légitimes et qui s’adaptent en temps réel.

1. Précision linguistique

Les courriels de phishing propulsés par l’IA ne se contentent pas d’éviter les fautes de frappe; ils sonnent authentiquement humains. Des modèles comme GPT peuvent analyser les styles d’écriture et générer une communication fluide, adaptée au contexte et fidèle au ton d’une entreprise.

Par exemple, un courriel destiné à un cabinet juridique pourrait utiliser un langage formel et juridique, tandis qu’un message à une entreprise technologique adopterait un ton plus collaboratif et décontracté. Cette flexibilité permet aux courriels de phishing de passer les vérifications linguistiques qui détecteraient habituellement les arnaques classiques.

2. Personnalisation à grande échelle

Autrefois, la personnalisation exigeait beaucoup de ressources et les attaquants devaient faire leurs recherches manuellement. Aujourd’hui, l’IA automatise ce processus, en extrayant des données publiques ou du dark web pour créer des modèles de phishing personnalisés pour des milliers d’employés simultanément. Au lieu d’envoyer un « Cher utilisateur », un courriel de phishing généré par l’IA peut s’adresser au destinataire par son nom, mentionner son service ou faire référence à un événement récent de l’entreprise. Ce niveau de personnalisation donne l’impression que le message lui est réellement destiné, réduisant sa vigilance.

3. Vitesse et adaptabilité

Peut-être la caractéristique la plus inquiétante du phishing par IA est son évolution guidée par la rétroaction. Lorsqu’une campagne échoue, les attaquants ne l’abandonnent pas. Les modèles d’IA analysent quels liens ont été cliqués, quels courriels ont contourné les filtres et lesquels ont été bloqués. Ces données sont réinjectées dans le système, permettant une itération rapide. En quelques heures, une campagne de phishing peut être relancée sous une forme plus intelligente et plus furtive.

4. Contournement des défenses traditionnelles

La plupart des solutions de sécurité en entreprise reposent encore sur la détection par signatures ou par règles. Comme l’IA peut générer une infinité de variations uniques de contenu de phishing, ces défenses deviennent rapidement obsolètes. Un courriel malveillant généré aujourd’hui peut être complètement différent de celui envoyé hier, rendant inefficaces les listes noires et les filtres basés sur des mots-clés.

5. Exploitation des signaux de confiance

L’IA peut également manipuler les signaux auxquels les systèmes de sécurité et les employés font confiance. Par exemple, les attaquants peuvent générer des domaines usurpés quasi parfaits, copier l’identité visuelle d’une marque ou même créer de fausses chaînes de courriels internes. Cet abus des marqueurs de confiance complique davantage la détection, puisque les humains comme les machines sont conditionnés à se fier à ces indices visuels familiers.

En résumé, les courriels de phishing propulsés par l’IA ne ressemblent pas à des menaces — et c’est précisément ce qui les rend si dangereux. Ils s’intègrent parfaitement aux flux de travail normaux, rendant leur détection un défi constant autant pour les employés que pour les systèmes de sécurité des entreprises.

L’impact sur les entreprises

Services financiers

Dans le secteur financier, la confiance et la précision sont essentielles — et le phishing propulsé par l’IA exploite précisément ces deux éléments. Les messages frauduleux semblent souvent provenir de régulateurs, de hauts dirigeants ou de partenaires institutionnels. Ces attaques de le phishing peuvent exiger des « vérifications de conformité urgentes » ou des « approbations de virement bancaire ». Comme l’intelligence artificielle peut imiter le langage propre au secteur et même faire référence à des rapports financiers récents, la supercherie paraît crédible.

Résultat? Transactions frauduleuses, identifiants de comptes volés et lourdes pénalités réglementaires. Pour les grandes institutions, les pertes causées par le phishing peuvent atteindre des millions en quelques heures, tandis que pour les petites firmes, un seul compromis peut suffire à détruire définitivement la confiance des clients.

Santé

Les organisations de santé font face à un défi unique : protéger des données sensibles tout en assurant la continuité des soins. Les courriels d’ingénierie sociale générés par l’IA imitent souvent le personnel TI ou les fournisseurs médicaux, incitant les cliniciens à se connecter à des « portails mis à jour » ou à télécharger des « résultats critiques de tests ». Lorsqu’ils réussissent, ces stratagèmes peuvent exposer des dossiers patients, déployer des rançongiciels ou même perturber des dispositifs médicaux connectés. En plus des amendes sévères prévues par la HIPAA, les dommages à la réputation peuvent pousser les patients à chercher ailleurs. Dans des situations critiques, un accès retardé aux dossiers en raison de systèmes compromis peut même mettre des vies en danger.

PME et startups

Les petites et moyennes entreprises sont particulièrement vulnérables parce qu’elles manquent souvent d’outils de détection avancés ou d’expertise interne en cybersécurité. Un CFO de startup pourrait recevoir ce qui semble être une facture fournisseur légitime, ou un employé pourrait, sans le savoir, partager des identifiants de connexion au nuage. Sans centre opérationnel de sécurité (SOC) dédié, ces compromissions passent souvent inaperçues jusqu’à ce que les dommages soient faits. Pour les PME, les conséquences sont souvent existentielles : perte de données, interruption des revenus et effondrement de la réputation. Contrairement aux grandes entreprises, les petites organisations n’ont pas toujours le coussin financier nécessaire pour se remettre d’un tel coup.

La psychologie derrière les courriels de phishing propulsés par l’IA

La cybersécurité a toujours concerné les personnes autant que la technologie. Ce qui rend le phishing alimenté par l’IA si dangereux, c’est sa capacité à exploiter les déclencheurs psychologiques qui influencent directement la prise de décision humaine. Les attaquants se servent de l’IA non seulement pour produire des messages grammaticalement corrects, mais aussi pour les ajuster afin de maximiser leur impact psychologique.

Par exemple, les systèmes d’IA peuvent analyser les tendances dans les publications sur les réseaux sociaux, les annonces d’entreprise ou même les appels financiers publics pour créer des courriels alignés sur l’état émotionnel de leur cible. Imaginez un employé recevant un message sur des « mises à pied obligatoires » juste après avoir vu des nouvelles de restructuration sur LinkedIn. La réaction émotionnelle — peur et urgence — le rend plus susceptible de cliquer ou de télécharger un fichier. C’est exactement ainsi que le phishing exploite les failles humaines.

Parmi les tactiques psychologiques les plus courantes amplifiées par l’IA :

- Urgence et rareté – Messages comme « dernière chance » ou « action immédiate requise » forçant des décisions rapides, une approche typique de le phishing.

- Biais d’autorité – L’IA imite le ton et le style des dirigeants ou régulateurs, rendant les demandes de le phishing plus crédibles.

- Réciprocité et confiance – Courriels personnalisés de « remerciement » ou fausses cartes-cadeaux paraissent authentiques lorsqu’ils sont utilisés dans le phishing.

- Curiosité – L’IA peut générer des objets de courriels intrigants, comme « Résultats d’enquête interne en pièce jointe ».

La véritable sophistication réside dans l’échelle. Un seul pirate peut effectuer des tests A/B sur des milliers de variantes de messages, mesurant quel ton — peur, confiance ou récompense — obtient le plus de clics. Avec le temps, l’IA apprend quels déclencheurs fonctionnent le mieux, rendant le phishing encore plus efficace et difficile à contrer.

Cela crée une boucle de rétroaction où le phishing devient de plus en plus convaincant, brouillant la frontière entre vrai et faux. Pour les entreprises, cela signifie que la formation en cybersécurité doit évoluer : il ne suffit plus de dire « repérez la faute de frappe ». Désormais, des simulations avancées sont nécessaires pour préparer les employés à reconnaître la manipulation psychologique que renforce le phishing propulsé par l’IA.

Comment le phishing propulsé par l’IA évolue en 2025

L’année 2025 marque un tournant dans le paysage des cybermenaces. Les attaquants ne s’appuient plus sur des scénarios statiques; ils utilisent plutôt des systèmes d’IA adaptatifs qui évoluent en temps réel. Cela transforme le phishing en un danger permanent et auto-amélioré.

Voici quelques façons dont le phishing évolue cette année:

- Courriels améliorés par deepfake: Les cybercriminels intègrent des notes vocales ou des vidéos créées par l’IA qui imitent des dirigeants. Par exemple, un message peut inclure une vidéo deepfake du CFO demandant un transfert de fonds. L’aspect multimodal — texte et vidéo — rend le phishing encore plus crédible et redoutable.

- Conscience contextuelle grâce à l’extraction de données: L’IA moderne peut analyser les calendriers d’entreprise, les communiqués de presse et même les dépôts GitHub pour générer des messages liés à l’actualité. Imaginez recevoir un courriel de conformité le même jour où votre organisation publie une nouvelle politique officielle : c’est exactement ainsi que le phishing devient quasi indétectable.

- Campagnes adaptatives: Lorsqu’une tentative échoue, les modèles d’IA en tirent immédiatement des leçons. Si certaines formulations sont bloquées, de nouvelles variantes apparaissent automatiquement pour contourner les filtres. C’est cette capacité d’adaptation qui permet à le phishing de rester toujours un pas en avance sur les défenses.

- Attaques spécifiques à l’industrie: Dans le domaine de la santé, le phishing peut prendre la forme de faux formulaires d’admission de patients. Dans la finance, il peut imiter des approbations de virement bancaire. Cette spécificité rend le phishing d’autant plus dangereux qu’il se fond dans les processus quotidiens.

- Intégration avec d’autres cyberattaques: De plus en plus, le phishing devient la porte d’entrée pour des rançongiciels ou des attaques sur la chaîne d’approvisionnement. Une fois les identifiants compromis, les assaillants déploient des charges secondaires qui transforment un simple clic en incident majeur.

En 2025, le phishing n’est plus lancé « à l’aveugle ». Il s’agit désormais d’attaques de précision qui évoluent plus vite que les outils de sécurité traditionnels. Cette course entre IA offensive et IA défensive façonne déjà la prochaine décennie de cybersécurité.

Pour les entreprises, la réalité est claire : chaque employé disposant d’une boîte de réception est une cible potentielle de le phishing, et chaque investissement négligé dans la sécurité élargit la surface d’attaque.

Perspectives d’avenir : la cyberbataille IA contre IA

La montée des menaces liées au courriel généré par l’IA signale un changement fondamental en cybersécurité. Ce qui était autrefois un affrontement entre attaquants et défenseurs humains évolue rapidement vers une course aux armements entre systèmes d’intelligence artificielle. D’un côté, les criminels utilisent l’apprentissage automatique pour perfectionner le phishing en produisant des messages trompeurs et personnalisés à grande échelle. De l’autre, les entreprises commencent à adopter des défenses alimentées par l’IA capables d’analyser les communications, de détecter des anomalies et de signaler des menaces en temps réel.

Cela signifie que l’avenir de la sécurité reposera fortement sur l’automatisation, l’analyse comportementale et le filtrage intelligent. Des outils capables de repérer des irrégularités subtiles — comme un changement de style d’écriture, un envoi à une heure inhabituelle ou un décalage de contexte — deviendront essentiels. De nouvelles formes de détection permettront aussi d’identifier plus rapidement le phishing, même lorsqu’il est généré par l’IA.

Mais aucune organisation ne peut mener cette bataille seule. Une collaboration renforcée entre MSSP, MSP et équipes internes sera cruciale pour garder une longueur d’avance. Le partage de renseignements sur les menaces, la coordination des réponses aux incidents et la formation continue face aux tactiques émergentes permettront de combler l’écart exploité par le phishing sophistiqué.

Pour les secteurs comme la santé et la finance, où les risques dépassent les pertes financières pour inclure des pénalités réglementaires et des dommages réputationnels, cet investissement n’est pas optionnel — c’est une nécessité. Les entreprises qui prospéreront dans cette nouvelle ère seront celles qui considèrent l’IA non seulement comme un levier d’affaires, mais aussi comme une arme stratégique de défense contre le phishing qui redéfinit déjà la cybercriminalité.

En fin de compte, le message est clair : les organisations doivent s’adapter rapidement. L’avenir de la cybersécurité ne sera pas décidé uniquement par des humains — il sera déterminé par l’IA la plus intelligente, la plus rapide et la plus résiliente pour contrer le phishing de demain.

👉 Protégez votre organisation contre le phishing propulsé par l’IA. Demandez dès aujourd’hui une consultation en cybersécurité avec FusionCyber.request a consultation with FusionCyber today

Featured links:

Services de cybersécurité gérés à Montréal pour les PME

Solutions de cybersécurité gérées pour les PME

Rapport Verizon 2024 sur les enquêtes relatives aux atteintes de données

FAQ:

Qu’est-ce qui rend les menaces par courriel générées par l’IA plus trompeuses que les arnaques traditionnelles?

Les menaces de phishing créées par l’IA utilisent l’apprentissage automatique avancé et le traitement du langage naturel pour produire des messages hautement personnalisés et adaptés au contexte. Elles imitent un ton professionnel et intègrent des événements récents de l’entreprise, ce qui les rend particulièrement difficiles à détecter.

Pourquoi les secteurs réglementés comme la santé et la finance sont-ils plus à risque?

Parce que ces secteurs détiennent des données sensibles et doivent respecter des normes de conformité strictes (p. ex. HIPAA, PCI DSS). Un seul message compromis peut entraîner une fuite de données aux conséquences juridiques, financières et réputationnelles graves.

Comment l’IA augmente-t-elle l’efficacité de ces attaques au fil du temps?

L’IA permet d’effectuer rapidement des tests A/B sur des milliers de variantes de messages. Elle analyse lesquelles contournent les filtres ou suscitent des clics, puis s’auto-optimise pour améliorer son taux de réussite à chaque itération.

Les petites entreprises sont-elles vraiment ciblées?

Absolument. Les menaces de phishing propulsées par l’IA ciblent de façon disproportionnée les PME et les jeunes entreprises, qui manquent souvent d’outils de détection spécialisés ou d’équipes de cybersécurité internes. Ces organisations ont une résilience limitée face à une seule intrusion.

Quelle est la défense la plus efficace contre ces menaces par courriel en évolution?

Les entreprises doivent adopter des systèmes de détection propulsés par l’IA, l’analyse comportementale et la détection des anomalies, en plus de collaborer avec des MSSP/MSP expérimentés. Cette stratégie combinée permet une réponse en temps réel, une meilleure intelligence des menaces et une défense plus robuste contre des attaques qui s’adaptent rapidement.

Our Cybersecurity Guarantee

“At Fusion Cyber Group, we align our interests with yours.“

Unlike many providers who profit from lengthy, expensive breach clean-ups, our goal is simple: stop threats before they start and stand with you if one ever gets through.

That’s why we offer a cybersecurity guarantee: in the very unlikely event that a breach gets through our multi-layered, 24/7 monitored defenses, we will handle all:

threat containment,

incident response,

remediation,

eradication,

and business recovery—at no cost to you.

Ready to strengthen your cybersecurity defenses? Contact us today for your FREE network assessment and take the first step towards safeguarding your business from cyber threats!