Ne dépensez pas plus pour le café de vos employés que pour protéger votre entreprise contre les menaces numériques.

Pourquoi la cybersécurité compte plus que jamais

À l’ère numérique, les menaces évoluent à un rythme sans précédent. Les petites et moyennes entreprises (PME) ne passent plus sous le radar des cybercriminels. Au contraire, les attaquants ciblent activement les PME, sachant que ces organisations disposent souvent de moins de défenses que les grandes entreprises. La réalité est éloquente : 60 % des PME ferment leurs portes dans les six mois suivant une cyberattaque (source : U.S. National Cyber Security Alliance). Les pirates ne font pas de distinction ; ils suivent la voie de la moindre résistance. Si vos systèmes sont exposés, votre entreprise est en danger.

Investir dans une cybersécurité de calibre entreprise, 24/7, abordable n’est plus un « nice to have » — c’est essentiel à la mission. Offrir un café quotidien peut stimuler le moral, mais sécuriser l’espace de travail numérique protège l’avenir de votre organisation. Les menaces augmentent parce que les façons de travailler ont changé.

Le travail est à distance et hybride. Les données résident sur les portables, les applications infonuagiques et les appareils mobiles. Un seul mot de passe volé peut ouvrir le courriel, les fichiers et les outils financiers. L’IA alimente désormais des fraudes d’hameçonnage très convaincantes, et les criminels automatisent les balayages pour trouver des systèmes non corrigés et des sauvegardes mal configurées. Ils cherchent des gains rapides, pas les manchettes.

Le risque lié à la chaîne d’approvisionnement aggrave la situation. Si un petit fournisseur est compromis, un attaquant peut se déplacer vers de plus gros clients. Les règlements et les contrats exigent maintenant des preuves de contrôle. Au Québec, la Loi 25 accroît la reddition de comptes et les amendes. Les assureurs cyber exigent aussi des éléments de base comme la MFA (authentification multifacteur), l’EDR (détection et réponse aux points de terminaison), des sauvegardes immuables et une surveillance 24/7 pour maintenir des primes abordables.

L’argument d’affaires est simple : une sécurité continue réduit les temps d’arrêt, protège les liquidités et préserve la confiance des clients. Elle réduit souvent les primes et accélère l’approbation des fournisseurs — en évitant la « taxe cachée » des brèches : ventes perdues, relations publiques de crise et dépenses TI d’urgence.

Le vrai coût de la cybersécurité — Il est moindre que vous ne le pensez

Beaucoup de propriétaires hésitent à investir, croyant que les solutions de calibre entreprise sont hors de prix. Ce mythe remonte à l’époque où seules les grandes entreprises pouvaient se payer des équipes et des technologies avancées.

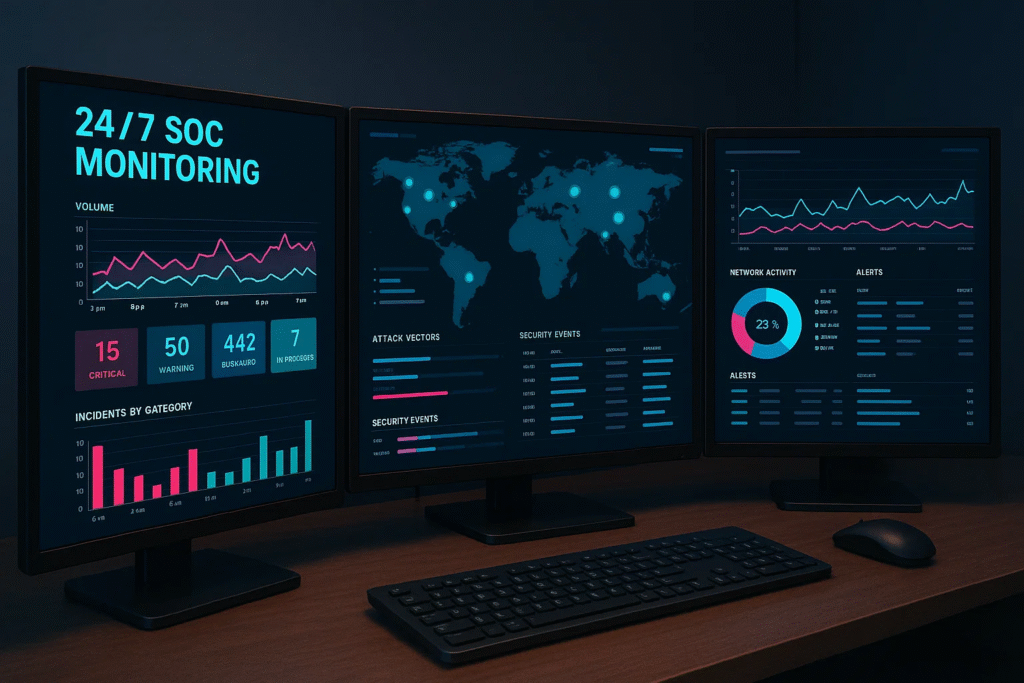

Aujourd’hui, la donne a changé. Les avancées en automatisation, en intelligence artificielle (IA) et en services de sécurité gérés ont fortement réduit les coûts. Vous n’avez pas besoin d’un Centre des opérations de sécurité (SOC) interne avec 20 analystes pour bénéficier d’une protection 24/7. Vous pouvez plutôt vous abonner à un service géré pour une fraction du prix — moins que le coût d’un café par employé et par jour.

Voici ce que ce petit investissement quotidien vous procure :

Surveillance et confinement des menaces 24/7/365

Votre infrastructure TI est surveillée en continu, tous les jours de l’année. Toute activité suspecte est signalée et traitée immédiatement. Si un attaquant tente une intrusion à 2 h un dimanche, la réponse est instantanée — avant que la menace n’escalade.

Antivirus (AV) avancé

L’AV moderne dépasse largement la protection de base des années 2000. Les outils actuels intègrent l’apprentissage automatique pour détecter des menaces inédites. Ils mettent en quarantaine automatiquement les fichiers malveillants et protègent les appareils de vos employés contre les maliciels courants, espions et chevaux de Troie.

Détection et réponse aux points de terminaison (EDR)

Chaque appareil — ordinateurs portatifs et de bureau, tablettes, téléphones — peut servir de point d’entrée. L’EDR surveille en continu les activités anormales (p. ex., transferts de fichiers non autorisés, tentatives de connexion suspectes). Au besoin, le système isole l’appareil pour stopper la propagation.

Détection des rançongiciels

Les rançongiciels demeurent parmi les attaques les plus dévastatrices. Les criminels chiffrent vos données et exigent un paiement pour les restaurer. Avec une détection spécialisée, les schémas anormaux de chiffrement sont repérés en temps réel, coupant l’attaque avant le verrouillage des données critiques.

Pare-feu de protection DNS

Un pare-feu DNS agit comme un agent de sécurité à votre porte d’entrée. Lorsqu’un employé clique sur un lien malveillant ou visite par erreur un site d’hameçonnage, la requête est bloquée avant la connexion. Cela réduit le risque lié à l’erreur humaine, principale cause de brèches.

Chasse proactive aux menaces

Plutôt que d’attendre les alertes, des spécialistes traquent activement les indicateurs de compromission (IoC). Cette approche proactive repère les intrusions latentes — maliciels dormants, comptes non autorisés — avant leur activation.

Mises à jour de sécurité hebdomadaires

Les attaquants exploitent des vulnérabilités connues. D’où l’importance d’appliquer les correctifs. Des mises à jour hebdomadaires maintiennent vos défenses à jour contre les exploits récents.

Les coûts cachés d’une cybersécurité négligée

Certaines directions voient encore la cybersécurité comme un centre de coûts. La vérité? Rogner sur la sécurité revient beaucoup plus cher. Voyons les risques réels.

Pertes financières

La cybercriminalité coûtera plus de 10 billions CAD par année à l’économie mondiale d’ici 2025 (Cybersecurity Ventures). Pour une PME, un seul incident peut entraîner des pertes dévastatrices : vol direct de fonds, paiements d’extorsion et semaines de revenus perdus pendant l’arrêt des opérations.

Atteinte à la réputation

La confiance des clients est fragile. Une seule brèche peut nuire durablement à votre image de marque, surtout si des données sensibles sont volées. La réputation se rebâtit rarement, notamment dans la santé, la finance et le commerce de détail.

Conséquences juridiques

Les amendes réglementaires peuvent être accablantes. Au Québec, par exemple, la Loi 25 oblige les entreprises à protéger les renseignements personnels. En cas de non-conformité, les amendes peuvent atteindre 25 M$ CAD ou 4 % des revenus annuels — le montant le plus élevé prévalant.

Perturbation des opérations

Les cyberattaques paralysent les activités. Les rançongiciels peuvent bloquer l’accès des employés aux systèmes critiques, tandis que les attaques par déni de service distribué (DDoS) peuvent mettre votre site hors ligne. La productivité chute, les clients s’impatientent et les revenus disparaissent.

Investir judicieusement pour la tranquillité d’esprit

La cybersécurité n’est pas qu’une dépense — c’est un levier d’affaires. En consacrant une fraction du budget à des services gérés, vous investissez dans :

- Protection des données : protection des informations clients et des actifs stratégiques.

- Confiance des clients : démonstration de responsabilité et de professionnalisme.

- Continuité des activités : résilience opérationnelle même en cas d’attaque.

- Avantage concurrentiel : preuve que votre entreprise prend la sécurité au sérieux.

Pensez-y comme à une assurance, en mieux. Plutôt que de payer après la catastrophe, la cybersécurité empêche la catastrophe.

Elle offre aussi un ROI mesurable : moins d’interruptions, délais de rétablissement plus courts (RTO/RPO) et primes de cyberassurance réduites. Les services gérés transforment des dépenses imprévisibles de « réparation » en un coût mensuel fixe avec des SLA clairs. Vous bénéficiez d’une surveillance experte, d’une intervention éprouvée, de sauvegardes immutables et d’exercices trimestriels — des capacités difficiles à internaliser pour la plupart des PME. Des contrôles solides simplifient les audits (p. ex., Loi 25, LPRPDE), accélèrent l’intégration des fournisseurs et protègent la trésorerie en période de crise. Des rapports clairs — menaces bloquées, couverture des correctifs, risque d’hameçonnage — informent les conseils et satisfont les régulateurs.

Bref : investissez un peu chaque mois pour éviter des urgences à six chiffres et des dommages réputationnels durables.

Un petit prix pour une protection significative

Revenons à l’analogie du café. Un café moyen au Canada coûte environ 3 $ CAD. Avec 20 employés, cela représente 60 $/jour, 300 $/semaine et plus de 15 000 $/an. Sur une année — congés compris — vous financez une dépense récurrente qui stimule brièvement le moral, sans réduire le risque.

Pour moins que cela, vous pouvez protéger votre entreprise avec une pile de sécurité gérée de calibre entreprise : surveillance, antivirus, EDR (détection et réponse aux points de terminaison), protection DNS, défense contre les rançongiciels, etc. La dépense devient un OpEx prévisible avec des SLA clairs et des rapports mensuels. Vous obtenez aussi de la valeur groupée — formation à la sécurité, simulations d’hameçonnage, vérifications de sauvegardes — sans embauches supplémentaires.

Considérez l’alternative. Si 10 employés restent inactifs pendant 4 heures à cause d’un rançongiciel, et que votre coût moyen est de 150 $ CAD/h, la productivité perdue atteint 6 000 $ CAD — avant la remise en état, l’atteinte à la réputation ou les pénalités. Réallouez une petite part des avantages discrétionnaires vers une protection continue. Ce n’est pas une question d’abordabilité — c’est une question de priorités, de résilience et de confiance des clients.

Pourquoi les PME sont des cibles attrayantes

On pourrait croire que les cybercriminels visent surtout les grandes entreprises mieux nanties. En réalité, les PME sont devenues leurs cibles de choix. Voici pourquoi :

- Paiements plus rapides – Les criminels présument que les PME paieront vite pour reprendre leurs activités. Les flux de trésorerie sont serrés. Les arrêts font mal. Les attaquants exploitent cette urgence avec des délais « rabais » et la double extorsion.

- Cibles perçues comme plus faciles – Beaucoup de PME manquent d’une équipe sécurité dédiée. Les bases sont souvent faibles : authentification à un seul facteur, correctifs en retard, réseaux plats, comptes administrateurs partagés. Des robots analysent ces failles 24/7.

- Effet chaîne d’approvisionnement – Compromettre une PME ouvre souvent une porte vers de plus grands partenaires. Un courriel fournisseur compromis peut pousser de fausses factures, changer des coordonnées bancaires ou livrer des malwares via des canaux de confiance.

- Données de grande valeur – Même les petites entreprises détiennent des informations sensibles. Identités, paiements, dossiers de santé et PI se revendent cher. Le vol de données précède souvent le rançongiciel.

- Asymétrie des outils – Les attaquants réutilisent des kits prêts à l’emploi, des cadres d’hameçonnage et des leurres rédigés par IA. Ils passent à l’échelle à faible coût. Les défenseurs doivent couvrir de nombreux systèmes et utilisateurs.

- Pression réglementaire – Les lois (p. ex., Loi 25, LPRPDE) et les questionnaires d’assurance augmentent les enjeux. Les lacunes créent des risques juridiques, contractuels et de primes — rendant les PME à la fois tentantes et rentables à cibler.

À quoi ressemble une bonne posture de sécurité pour une PME

Lorsqu’une PME investit dans une cybersécurité de calibre entreprise, voici à quoi ressemble le « avant/après » :

- Avant : mises à jour logicielles peu fréquentes, antivirus gratuit, aucune surveillance, aucun plan formel d’intervention en cas d’incident.

- Après : correctifs hebdomadaires, AV propulsé par l’IA, EDR sur chaque poste, surveillance SOC 24/7 et intervention testée.

Cette transformation fait passer le risque d’une attaque réussie de « quand, pas si » à une probabilité bien plus faible — tout en assurant un confinement rapide de tout incident.

Ajoutez les incontournables qui distinguent le « bon » de l’« excellent » : appliquez la MFA (authentification multifacteur) partout, imposez le moindre privilège et gérez les appareils avec un MDM (gestion des appareils mobiles) pour le chiffrement et l’effacement à distance.

Segmentez les réseaux pour empêcher les mouvements latéraux et déployez la sécurité du courriel avec SPF, DKIM et DMARC afin de bloquer l’usurpation. Maintenez des sauvegardes immuables hors site avec des cibles RPO/RTO définies et des tests de restauration trimestriels. Centralisez les journaux dans un SIEM avec alertes et guides d’intervention; mesurez MTTD/MTTR et optimisez chaque mois.

Faites des simulations d’hameçonnage et de courtes formations trimestrielles. Tenez un inventaire des actifs et un rythme de correctifs 30/14/7 selon le risque. Formalisez l’évaluation des risques fournisseurs et désignez un responsable de la vie privée pour l’alignement Loi 25/LPRPDE. Enfin, réalisez deux exercices sur table par an avec les TI, les finances et la direction afin que les rôles soient clairs, les décisions rapides et le rétablissement prévisible.

Étapes d’action pour les dirigeants

Si vous êtes propriétaire ou décideur, voici comment avancer :

- Évaluez votre risque. Cartographiez les systèmes critiques, les « bijoux de la couronne » et les connexions tierces. Confirmez qui détient les droits d’admin, où résident les sauvegardes et vos cibles RTO/RPO actuelles.

- Parlez à un fournisseur. Choisissez un partenaire offrant la surveillance 24/7, l’EDR et des SLA clairs. Demandez des rapports types, des parcours d’escalade et des modèles de communication en cas de brèche.

- Priorisez les gains rapides. Activez la MFA partout, corrigez les actifs à haut risque et déployez le filtrage DNS. Activez le chiffrement des appareils et l’isolement automatique des postes suspects.

- Formez vos équipes. Offrez des micro-leçons mensuelles et des simulations d’hameçonnage. Suivez les taux de clic et corrigez par un court coaching, sans blâme.

- Budgétez de façon réaliste. Traitez la protection comme un OpEx fixe. Regroupez surveillance, sauvegardes et intervention dans un plan géré; alignez la dépense sur la réduction du risque et les exigences d’assurance.

- Validez. Testez les restaurations chaque trimestre et tenez un exercice sur table de 60 minutes deux fois l’an avec TI, finances et direction. Mesurez MTTD/MTTR et améliorez.

L’avenir de la sécurité des PME

Les cybermenaces deviendront plus sophistiquées avec le temps. L’intelligence artificielle (IA) est déjà utilisée par les attaquants pour automatiser l’hameçonnage, créer des deepfakes audio et sonder les vulnérabilités à grande échelle. Attendez-vous à davantage d’attaques sur l’identité — détournement de session, fatigue MFA et abus d’OAuth — puisque l’identité est au cœur de la plupart des brèches.

La bonne nouvelle : l’IA propulse aussi la défense. Les plateformes de détection et réponse gérées (MDR) emploient l’analytique comportementale pour signaler les anomalies en quelques secondes et déclencher un confinement automatisé. La SOAR (orchestration, automatisation et réponse) retirera les tâches routinières à votre équipe — réinitialisation d’identifiants, isolement d’hôtes, blocage de domaines malveillants — sans attendre une intervention humaine. L’authentification sans mot de passe (passkeys) et une meilleure confiance d’appareil réduiront la surface d’attaque.

Les périmètres s’estompent. Le travail à distance et hybride impose le zéro confiance comme norme : vérifier explicitement, appliquer le moindre privilège et évaluer en continu l’état des appareils. Les mauvais paramétrages infonuagiques restent un risque majeur; attendez-vous à une gestion continue de la posture dans Microsoft 365, Google Workspace et les applications SaaS, avec des sauvegardes immuables hors site par défaut. Côté connectivité, le SASE (secure access service edge) et le ZTNA (zero-trust network access) remplaceront les VPN et réseaux plats hérités.

Le risque lié aux tiers et à la chaîne d’approvisionnement sera davantage scruté. Les clients, régulateurs et assureurs exigeront de plus en plus des preuves de résilience cyber avant de signer des contrats ou d’émettre une couverture. Au Québec et au Canada, la Loi 25 et la LPRPDE pousseront des rôles formels en matière de vie privée, la cartographie des données et la déclaration rapide des incidents.

Les acheteurs demanderont des SBOM (inventaires logiciels), des métriques de formation anti-hameçonnage et des temps de reprise RTO/RPO. Les PME capables de démontrer une surveillance continue des contrôles — tableaux de bord clairs, restaurations testées et MTTR rapide — concluront plus vite, obtiendront de meilleures conditions d’assurance et fonctionneront avec moins de mauvaises surprises.

Passez à l’action dès aujourd’hui

Ne laissez pas des idées reçues sur les coûts exposer votre entreprise. Pour moins que le prix d’un café quotidien par employé, vous pouvez protéger vos données, votre réputation et votre avenir.

La cybersécurité ne consiste pas qu’à protéger des appareils. Il s’agit de protéger des moyens de subsistance, des employés, des clients — et la survie même de votre entreprise.

Faites un premier geste concret : réalisez une évaluation rapide des risques et mettez en place les contrôles de base — MFA, EDR, surveillance 24/7, correctifs gérés et sauvegardes immuables. Confirmez vos temps de reprise (RTO/RPO), testez une restauration et tenez un court exercice sur table avec TI, finances et direction. Ces actions réduisent la probabilité et l’impact d’un incident, démontrent votre diligence auprès des clients et des assureurs et soutiennent la conformité (p. ex., Loi 25, LPRPDE). Vous obtiendrez des rapports clairs — menaces bloquées, résultats d’hameçonnage, couverture des correctifs — afin de montrer des résultats concrets aux parties prenantes.

Placez la sécurité au même rang que la paie, l’assurance et la tenue de livres : non négociable. Le prochain courriel d’hameçonnage ou la prochaine tentative par bourrage d’identifiants n’attendra pas le cycle budgétaire. Un modeste abonnement mensuel à des services gérés produit de vrais résultats — moins d’interruptions, confinement plus rapide, audits plus propres et meilleures conditions d’assurance. Cela protège aussi vos cycles de vente; de plus en plus de DP (RFP) exigent des preuves de contrôles, de formation et de sauvegardes testées.

Montrez que vous êtes au niveau et faites progresser les dossiers. Ne rien faire, c’est accepter des arrêts évitables, des dépenses d’urgence et un risque réputationnel. Choisissez une protection prévisible plutôt que des crises imprévisibles.

Le coût de la prévention est toujours inférieur à celui du remède. Investissez judicieusement, protégez de façon proactive et assurez-vous que votre entreprise est blindée contre les menaces d’aujourd’hui et de demain.

Featured links:

National Cyber Security Alliance – Ressources pour les PME

Gouvernement du Canada – Cybersécurité pour les petites et moyennes entreprises

Services gérés de cybersécurité

FAQ:

Pourquoi investir si nous utilisons déjà un antivirus?

Un antivirus traditionnel ne suffit plus. Les cybercriminels exploitent des failles comme l’hameçonnage (phishing), les correctifs manquants et des identifiants faibles. Une approche de calibre entreprise ajoute la surveillance 24/7, l’EDR (détection et réponse aux points de terminaison), la protection contre les rançongiciels et la chasse proactive aux menaces—bien au-delà d’un simple antivirus.

Est-ce abordable pour une petite entreprise?

Oui. Grâce à l’automatisation et aux services gérés, les PME accèdent à une protection 24/7 pour moins que le coût d’un café par employé et par jour. C’est un abonnement mensuel prévisible qui évite des coûts d’incident à six chiffres.

En quoi cela aide-t-il pour la conformité au Québec et au Canada?

Des lois comme la Loi 25 et la LPRPDE (Loi sur la protection des renseignements personnels et les documents électroniques) exigent de protéger les renseignements personnels, de déclarer les incidents et de désigner des responsables. Les services gérés aident à répondre à ces exigences et réduisent les risques d’amendes, de poursuites et d’atteinte à la réputation.

Quelle est la cause la plus fréquente d’intrusion?

La plupart des incidents commencent par des mots de passe volés ou des courriels d’hameçonnage. Les criminels exploitent aussi des systèmes non corrigés et des accès à distance non sécurisés. D’où l’importance de la MFA (authentification multifacteur), du filtrage DNS et d’un cycle de correctifs régulier.

Quel est l’avantage d’affaires au-delà de la protection?

Des contrôles solides renforcent la confiance des clients, facilitent la signature de contrats (surtout avec de grands donneurs d’ordres), réduisent les primes de cyberassurance et maintiennent les opérations. C’est à la fois une réduction de risque et un catalyseur de croissance.

Problème

Les PME font face à des menaces ciblées constantes et manquent souvent de défenses en continu.

Impact

Un seul incident génère des arrêts de service, une exposition juridique (p. ex., Loi 25), une atteinte à la réputation et des pertes financières majeures.

Solution

Déployer une sécurité gérée 24/7/365—EDR, détection des rançongiciels, filtrage DNS, chasse proactive, correctifs hebdomadaires—pour moins qu’un café par employé et par jour.

Conséquence

Vous réduisez la probabilité de brèche, accélérez le confinement, protégez les revenus et la confiance, et maintenez les opérations; l’inaction vous expose à des interruptions coûteuses et à des pénalités.

Notre garantie en cybersécurité

“Chez Fusion Cyber Group, nous alignons nos intérêts sur les vôtres.“

Contrairement à de nombreux fournisseurs qui tirent profit de nettoyages de brèches longs et coûteux, notre objectif est simple : Arrêter les menaces avant qu’elles ne commencent et être à vos côtés si jamais l’une d’elles réussit à passer.

C’est pourquoi nous offrons une garantie en cybersécurité : dans le cas très improbable où une brèche traverserait nos défenses multicouches surveillées 24/7, nous prendrons tout en charge :

confinement des menaces,

intervention en cas d’incident,

correction,

élimination,

et reprise des activités—sans frais pour vous

Prêt à renforcer vos défenses en cybersécurité? Communiquez avec nous dès aujourd’hui pour obtenir votre évaluation GRATUITE de réseau et franchissez la première étape pour protéger votre entreprise contre les cybermenaces!