Corrigez le Téléphone, Protégez l’Entreprise

La zero-day CVE-2024-44068 vise Exynos. Prouvez la conformité des correctifs, bloquez les appareils à risque et stoppez l’abus de « cameraserver » — cette semaine.

Ce qu’il Faut Savoir

Des analystes de Google ont observé l’exploitation active de CVE-2024-44068, une vulnérabilité « use-after-free » dans le pilote m2m scaler de Samsung pour le traitement d’images et de vidéos. Une gestion incorrecte de la mémoire permet aux attaquants de réinsérer des données malveillantes là où le pilote attend des contenus sûrs, transformant une manipulation média banale en exécution de code avec privilèges.

Samsung a publié un correctif dans le Security Maintenance Release (SMR) d’octobre 2024, mais l’exploitation a débuté avant un déploiement large. C’est donc une véritable zero-day avec des victimes réelles, pas un risque théorique. Traitez les chaînes de traitement d’images comme une surface d’attaque et supposez une exposition lorsque le niveau de correctif est incertain, notamment dans des flottes mixtes (entreprise et BYOD).

Les chipsets Exynos affectés incluent 9820, 9825, 980, 990, 850 et le W920 orienté wearables. Ils équipent des Galaxy de l’ère S10/Note10, certains modèles A-series et des montres Galaxy populaires, encore très présentes dans les PME canadiennes. Des rapports montrent des charges utiles s’exécutant au sein du processus privilégié « cameraserver », suivies d’un renommage du processus pour imiter un fournisseur de caméra légitime.

Cette étape anti-forensique déjoue les vérifications superficielles et une supervision trop simple. La sévérité correspond à une élévation de privilèges à fort impact dans un composant largement déployé. En clair : un chemin média banal est devenu un raccourci vers des privilèges élevés. Si vos utilisateurs manipulent des images via messageries, réseaux sociaux ou email, le pipeline de traitement est un déclencheur plausible. Corrigez, vérifiez et surveillez en conséquence.

Why Canadian SMBs should care

Les téléphones concentrent désormais email, chat, CRM, comptabilité, fichiers, signatures électroniques et notifications MFA. Un point d’appui privilégié sur un appareil peut entraîner vol d’identifiants, détournement de sessions et exfiltration de données depuis les suites cloud. Des jetons volés permettent des mouvements latéraux vers des SaaS et l’on-prem via des profils VPN et des identifiants synchronisés. C’est le mode opératoire moderne : exploiter une zero-day mobile, collecter l’identité, puis pivoter vers les systèmes métiers. L’abus discret de « cameraserver » et le masquage de processus augmentent la probabilité d’une compromission durable sur des appareils non gérés. Si vous ne pouvez pas prouver l’état des correctifs, supposez le risque et passez au confinement et à la vérification.

La pression de conformité est réelle. En vertu de la LPRPDE et de la Loi 25 du Québec, exploiter des appareils vulnérables alors qu’un correctif existe attire l’attention des auditeurs, clients et assureurs. Beaucoup d’assureurs considèrent le retard de correctifs sur des failles activement exploitées comme un échec de gouvernance qui impacte primes et indemnisations. Les dirigeants, la finance et les administrateurs IT portent un risque accru en raison de leurs accès et de processus sensibles. La meilleure défense est simple : correctifs rapides, inscription à la gestion, accès fondé sur la posture et supervision comportementale. Faites-en des fondamentaux, pas des projets futurs. Les preuves d’action comptent lors des renouvellements et après incident.

What we know so far (technical snapshot)

CVE-2024-44068 est un « use-after-free » dans le pilote m2m scaler. Libérer une zone mémoire puis la référencer permet aux attaquants de la réallouer avec un contenu contrôlé. Dans les piles multimédias, ces primitives mènent souvent à l’exécution de code arbitraire ou à une élévation de privilèges fiable. La famille Exynos impactée comprend 9820, 9825, 980, 990, 850 et W920, couvrant des téléphones et des wearables encore actifs dans de nombreuses flottes. Les lacunes d’inventaire masquent souvent l’exposition réelle, surtout quand les modèles varient par chipset selon les régions.

Les techniques observées placent des charges utiles dans le « cameraserver » privilégié, puis renomment le processus compromis pour ressembler à un fournisseur de caméra légitime. Cela contrarie les détections naïves et les revues manuelles rapides. La sévérité est élevée, conforme à un chemin vers l’exécution privilégiée que les attaquants peuvent chaîner pour la persistance. Statut : Samsung a livré le correctif en octobre 2024 ; des acteurs opportunistes scanneront les retardataires pendant des mois. Pour les défenseurs : instrumentez les chemins médias, imposez des SLA de correctifs rapides et chassez les anomalies « cameraserver » et le masquage de processus.

À faire dès Aujourd’hui

Actions Immédiates

Corrigez tous les appareils Samsung concernés vers le SMR d’octobre 2024 ou plus récent. Vérifiez sur l’appareil et consignez des preuves. Priorisez dirigeants, finance, administrateurs IT et appareils accédant à des consoles, services bancaires ou systèmes de paiement. Conservez rapports, exceptions et dates d’expiration des dérogations ; ces preuves soutiennent audits et échanges avec l’assurance. Affichez la norme : aucun appareil avec plus de trente jours de retard de correctifs, et les mises à jour critiques appliquées sous sept jours.

Repérez et corrigez la « maison de verre » des appareils non gérés et BYOD. Croisez l’inventaire de gestion avec les journaux d’authentification pour trouver les appareils non inscrits accédant au courrier ou aux fichiers. Appliquez une règle simple via l’accès conditionnel : pas de correctif, pas d’accès. Restreignez les permissions caméra et médias si non nécessaires, bloquez les sources inconnues et le sideloading, et réduisez l’auto-traitement dans les applis risquées pour les rôles très ciblés.

Déployez une détection de menaces mobiles qui signale les pics de privilèges de « cameraserver », les renommages de processus et les activités inter-processus suspectes. Mettez à jour politique et formation : critique en sept jours, élevé en quatorze ; pas de sideloading ; signaler immédiatement tout comportement étrange. Ajoutez des étapes mobiles à la réponse à incident : isolement, collecte de preuve et révocation de jetons.

Renforcer la résilience (90 prochains jours)

Unifiez le contrôle avec un MDM/EMM moderne. Imposez niveaux d’OS minimaux, chiffrement et verrouillage d’écran robuste. Créez des groupes dynamiques pour cibler Samsung et Exynos avec des politiques urgentes et des rapports. Remplacez l’approche ad hoc par une hygiène répétable et des exceptions transparentes. La visibilité conjuguée à l’automatisation réduit le temps moyen de remédiation et améliore l’imputabilité entre équipes.

Superposez les défenses mobiles comme pour les portables. Combinez correctifs d’OS, validation d’applis, filtrage DNS et VPN par application pour les charges sensibles. Appliquez le zero trust : exigez une posture conforme et une identité forte avant d’accorder l’accès. Ajoutez de l’analytique comportementale détectant les anomalies « cameraserver » et le masquage de processus. Les approches uniquement par signature manquent les techniques inédites et les étapes anti-forensiques.

Assurez une supervision 24 h/24 – 7 j/7 et une réponse à incident incluant la télémétrie mobile. Préparez des playbooks pour isoler un combiné à distance, collecter les artefacts pertinents, faire tourner les identifiants, invalider les sessions OAuth et notifier les propriétaires de données. Exécutez un exercice sur table pour valider la chaîne détection-confinement. Associez posture de l’appareil et MFA, raccourcissez les durées de session admin et imposez une authentification renforcée pour les fonctions financières. Archivez exports de conformité, listes d’appareils bloqués, accusés de formation et notes d’exercices pour démontrer votre diligence.

À quoi ressemble le « bon » (Liste de suivi)

Les correctifs et la configuration atteignent une couverture complète : tous les appareils Samsung et Exynos affichent le SMR d’octobre 2024 ou plus récent, aucun avec plus de trente jours de retard. Les bases imposent chiffrement, verrous d’écran modernes et absence de sideloading. Les rôles à haut risque opèrent sous des profils plus stricts qui limitent les permissions caméra et médias aux besoins documentés et réduisent les chemins d’auto-traitement inutiles.

La supervision et les détections fonctionnent en temps réel et se concentrent sur le comportement. Les opérations reçoivent des alertes mobiles au même titre que les alertes endpoint. Des règles personnalisées détectent les anomalies de privilèges de « cameraserver », les renommages de processus imitant des fournisseurs caméra et les schémas binder/inter-processus suspects. Ces indicateurs s’alignent sur l’exploitation observée et comblent les lacunes laissées par les signatures.

Le contrôle d’accès est intransigeant. L’accès conditionnel bloque des services cloud les appareils non gérés ou non conformes. Les exceptions exigent approbation exécutive, contrôles compensatoires et dérogations à durée limitée. Les applis d’admin et de finance imposent une authentification renforcée et des sessions plus courtes pour atténuer l’abus de jetons.

La préparation à la réponse à incident inclut le mobile : triage, capture de preuve, isolement, révocation de jetons et modèles de communication. Un exercice sur table récent a validé rôles et timings. Les preuves de conformité sont faciles à produire : rapports de correctifs datés, listes d’appareils bloqués et dossiers de formation des utilisateurs. Si vous ne pouvez pas tout atteindre maintenant, concentrez-vous cette semaine sur : corriger, bloquer l’accès non géré et activer des détections comportementales.

Résumé pour Cadres

TL;DR : zero-day activement exploitée dans le traitement d’images Exynos de Samsung permettant une exécution privilégiée. Corrigez immédiatement, inscrivez chaque appareil, conditionnez l’accès à la posture et surveillez les comportements — pas seulement les signatures. Attendez-vous à des scans opportunistes pendant des mois.

Matrice de risque : la probabilité est élevée pour les appareils non corrigés en raison de l’exploitation active et de chemins d’attaque courants. L’impact est élevé car une élévation de privilèges sur mobile permet vol d’identifiants, exfiltration de données et mouvements latéraux vers les systèmes cloud. Le risque résiduel après correctif est modéré et baisse encore avec MDM, accès conditionnel et détection comportementale. Résultat métier : probabilité de brèche réduite, audits accélérés et meilleure défendabilité vis-à-vis des assureurs grâce à des preuves de contrôles et à une remédiation en temps utile.

Étapes de vérification des Patchs

Sur l’appareil : ouvrez Paramètres, touchez Mise à jour logicielle et confirmez que le niveau de correctif de sécurité indique octobre 2024 ou plus récent. Notez le numéro de build, la date du noyau et l’identifiant du modèle ; enregistrez une capture d’écran pour l’audit. Si la mise à jour est indisponible, vérifiez batterie, stockage et Wi-Fi, puis réessayez.

Si un déploiement échelonné par l’opérateur retarde la disponibilité, marquez l’appareil non conforme et restreignez l’accès jusqu’à l’arrivée du correctif. Pour les flottes : dans votre MDM/EMM, créez un groupe dynamique où Platform = Android et SecurityPatch < 2024-10. Ciblez ce groupe avec un profil de mise à jour forcée, une stratégie de conformité « Require security patch ≥ Oct-2024 », et un blocage d’accès conditionnel pour email, fichiers et portails d’admin jusqu’à conformité.

Exportez un rapport de conformité daté (appareil, utilisateur, niveau de correctif, dernière connexion, action d’application), joignez des captures d’écran et attachez-le au ticket de changement. Pour les wearables sous W920, confirmez dans l’application compagnon que le firmware de la montre est au moins à la base d’octobre 2024. Recontrôlez à J+7 et J+30 pour récupérer les retardataires. Communiquez l’avancement quotidiennement aux parties prenantes : pourcentage conforme, appareils bloqués et ETA vers le statut « vert ». N’accordez des exceptions qu’aux rôles critiques, avec contrôles compensatoires (VDI temporaire uniquement, pas de données locales) et une échéance ferme.

Cartographie rapide chipsets → modèles

Utilisez ceci comme orientation — vérifiez toujours le chipset réel via la télémétrie, pas les noms commerciaux. Exynos 9820 est courant sur la famille Galaxy S10. Exynos 9825 apparaît dans les gammes Note10. Exynos 980 et 990 équipent certains A-series et flagships régionaux. Exynos 850 couvre plusieurs Galaxy A d’entrée/milieu de gamme. Exynos W920 alimente plusieurs générations de Galaxy Watch. Comme Samsung et d’autres OEM pratiquent parfois la double source, un même SKU peut différer selon le marché. Méthode pratique : exposez ro.product.board, ro.hardware et ro.build.version.security_patch via l’inventaire MDM ou un diagnostic côté appareil.

Créez des tags dynamiques tels que chipset=exynos9820 AND patch<2024-10 pour regrouper automatiquement les appareils à risque. Maintenez un tableau vivant mappant modèle → chipsets possibles → correctif minimal sûr. Ajoutez une colonne « criticité métier » (dirigeant, finance, admin IT) et « horizon de retrait ». Traitez les appareils ambigus comme dans le périmètre jusqu’à preuve de correctif. Pour les achats, demandez la déclaration des familles de chipsets et des cadences de correctifs garanties ; pour les appareils en fin de vie, planifiez le remplacement ou imposez des profils d’accès restreints qui limitent l’exposition des données jusqu’à leur retrait.

Contenus de détection (prêts à copié-coller)

Règles comportementales : alertez si un processus dont le nom contient « cameraserver » ou « camera.provider » gagne des privilèges élevés dans les cinq minutes suivant un événement média. Alertez en cas de renommage de processus où le nouveau nom ressemble à un service de fournisseur caméra mais dont l’empreinte (hash), la signature ou le chemin est inconnu. Signalez trois crashs ou plus du pipeline média (ex. défauts codec/scaler) suivis du lancement d’un processus privilégié en moins de deux minutes. Cherchez les appareils où les services liés à la caméra redémarrent plus de trois fois par heure ou où les logs SELinux montrent des refus répétés liés aux pilotes média. Logique exemple (à adapter) :

• IF process_name CONTAINS “cameraserver” AND prior_priv != current_priv THEN HIGH.

• IF new_process_name MATCHES /(vendor.samsung.hardware.camera.provider.)/ AND signer != “expected” THEN HIGH.

• IF crash_count(media) >= 3 AND spawn(privileged_proc) WITHIN 120s THEN HIGH.

Triage et réponse : mettez immédiatement l’appareil en quarantaine des applis et réseaux d’entreprise. Collectez les journaux (system, events, radio), listes de processus, inventaire des paquets, informations de signature d’applis et jetons OAuth/refresh utilisés par les applis d’entreprise. Récupérez l’état MDM/attestation et évaluez les drapeaux d’intégrité. Faites tourner les identifiants, révoquez les sessions OAuth et invalidez les enregistrements de notifications push.

Exigez un bon de santé : redémarrages, correctif vérifié, analyses propres, jetons réémis et utilisateur re-formé. Après incident : ajoutez une liste d’autorisation des binaires de fournisseur caméra légitimes et durcissez les alertes sur les écarts ; ajustez les seuils pour réduire les faux positifs liés à des mises à jour caméra légitimes. Documentez chronologie, indicateurs, actions et résultats pour les audits et l’assurance.

Extraits de politique

Périmètre : tous les appareils Android détenus par l’entreprise et BYOD accédant aux emails, fichiers, messageries, outils financiers, ressources développeur ou consoles d’admin. Standards : les appareils doivent maintenir le niveau de correctif courant (octobre 2024 ou plus récent pour Samsung/Exynos). Chiffrement, verrou d’écran et mises à jour automatiques obligatoires. Le sideloading est interdit sauf exception écrite avec contrôles compensatoires.

Contrôle d’accès : les appareils ne respectant pas la base sont automatiquement bloqués des services d’entreprise jusqu’à conformité ; les exceptions d’urgence requièrent approbation exécutive, justification métier documentée, acceptation de risque et échéance ferme. BYOD : inscription au MDM/EMM approuvé, attestation de l’appareil si disponible et séparation travail/personnel via profils professionnels. Supervision : l’organisation collecte la télémétrie mobile minimale nécessaire pour protéger les données de l’entreprise et répondre aux obligations de conformité ; l’usage des données est limité à la sécurité. Responsabilités utilisateur : installer les mises à jour rapidement, ne pas contourner les invites, signaler immédiatement les comportements inhabituels et protéger les appareils contre la perte.

Application : les violations peuvent conduire à la révocation d’accès, à une revue d’incident et à des mesures disciplinaires selon la politique. Conservation : la télémétrie et les artefacts de conformité sont conservés selon le calendrier d’archivage pour soutenir audits, exigences légales et assurance. Les appareils des fournisseurs et sous-traitants doivent respecter la même base avant tout accès.

KPI et échéances

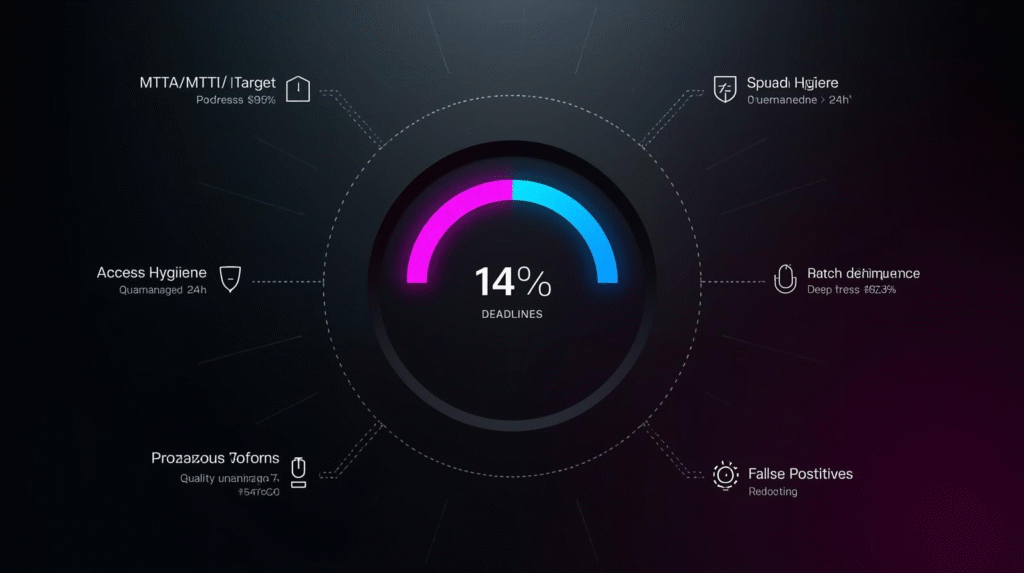

Des objectifs bornés dans le temps pilotent les résultats. Cible à 7 jours : 95 % des appareils Samsung/Exynos au SMR d’octobre 2024 ou plus récent ; à 14 jours : 100 % ou exceptions documentées avec échéance et contrôles compensatoires. Hygiène d’accès : zéro appareil non géré accédant aux ressources d’entreprise après 24 h de détection. Vitesse : MTTA < 10 min ; MTTI < 30 min en heures ouvrées et < 60 min hors heures ; MTTR des mises à jour critiques < 7 jours.

Qualité : ancienneté médiane des correctifs ≤ 15 jours ; durée en quarantaine ≤ 24 h ; taux de faux positifs sur les alertes « cameraserver » < 5 % après réglage. Couverture : taux d’inscription ≥ 98 % ; pourcentage d’appareils avec analytique comportementale activée ≥ 95 %. Reporting : point hebdomadaire aux dirigeants montrant la tendance de conformité, les principaux blocages et la trajectoire vers le « vert » ; exercice mensuel de validation de l’IR mobile avec actions suivies jusqu’à clôture. Des seuils Rouge-Ambre-Vert clarifient l’urgence et débloquent du soutien quand les cibles dérapent.

Notes de conformité pour le Canada

Évaluez si des renseignements personnels ont été, ou pourraient avoir été, consultés. Si oui, évaluez les déclencheurs de notification d’atteinte en vertu des lois canadiennes applicables, y compris les obligations fédérales du secteur privé et les exigences provinciales comme la Loi 25 au Québec. Tenez un dossier contemporain : heure de détection, étapes d’enquête, raisonnement et notifications effectuées. consignez les contrôles mobiles actifs (niveau de correctif, inscription MDM, accès conditionnel) et rassemblez des preuves (rapports, captures, tickets).

Coordonnez-vous avec le service juridique en confidentialité pour préserver le secret professionnel sur l’analyse, et préparez des communications bilingues si nécessaire. Tenez un registre des appareils non conformes bloqués, y compris les horodatages de remédiation, pour démontrer des mesures raisonnables. Validez les contrats et clauses de traitement des données avec votre MDM/EMM et vos fournisseurs de sécurité, en confirmant les options de résidence des données et les durées de conservation. Après confinement, menez un retour d’expérience axé sur la rapidité des correctifs, la gouvernance BYOD, la suffisance des logs et la sensibilisation des utilisateurs. Bouclez avec des politiques mises à jour, des formations ciblées et une réévaluation des risques reflétant l’incident et les améliorations.

Ce qu’il Faut Retenir

Le mobile reste la porte la plus facile vers vos données cloud s’il n’est pas gouverné avec discipline. Cette faille se trouvait dans le traitement d’images et a pourtant offert une exécution privilégiée au cœur d’un service — exactement le type de point d’appui que les attaquants monétisent. La solution n’a rien d’exotique : connaître chaque appareil, imposer des mises à jour en temps voulu, conditionner l’accès à la posture et à l’identité, et surveiller les comportements révélateurs d’abus.

Faites cela, et vous gagnez plus que la sécurité : des preuves prêtes pour l’audit, la confiance des assureurs et un tempo d’exploitation plus serein. Si vos capacités sont limitées, commencez par les leviers les plus rentables : regroupez automatiquement les appareils à risque, bloquez l’accès jusqu’au correctif et activez l’analytique comportementale autour des événements « cameraserver ». Ensuite, gravez ces gains dans la politique, les métriques et les budgets pour qu’ils perdurent. Lorsque la prochaine zero-day mobile tombera, vous mesurerez des heures jusqu’au retour au vert, pas des semaines de rattrapage.

👉 Protégez votre PME maintenant – Parlez à un expert en cybersécurité

Liens à la Une:

Guide de sensibilisation à la sécurité

Détection et réponse gérées 24/7

Détails officiels du CVE (NVD)

FAQ:

Les modèles Samsung plus anciens seulement sont-ils touchés?

Pas forcément. Le risque suit des puces Exynos précises (9820/9825/980/990/850, W920), présentes dans d’anciens flagships, des A-series encore en service et des montres. Vérifiez le correctif de sécurité d’octobre 2024+ sur chaque appareil.

Sans sideloading, sommes-nous à l’abri?

Non. La faille se situe dans le traitement image/vidéo; du contenu banal peut déclencher l’exploit. Mettez à jour immédiatement, imposez la gestion MDM et surveillez les anomalies « cameraserver » et le maquillage de processus pour réduire le risque résiduel.

Quel est le chemin le plus rapide côté entreprise?

Créez des groupes MDM pour Android avec niveau de correctif < 2024-10, forcez les mises à jour et bloquez l’accès non conforme via l’accès conditionnel. Priorisez dirigeants/finance/admins; conservez des rapports datés pour audit et assurance.

Comment démontrer la diligence raisonnable au Canada?

Tenez des journaux montrant déploiements de correctifs, inscriptions BYOD, blocages par accès conditionnel et attestations de formation. Alignez vos actions sur la LPRPDE et la Loi 25; préparez des avis bilingues si des renseignements personnels peuvent être touchés.

SITUATION

Les appareils mobiles conditionnent désormais l’accès aux identités et aux données cloud.

COMPLICATION

CVE-2024-44068 permet aux attaquants d’escalader leurs privilèges via le traitement d’images sur des appareils Samsung Exynos, avec exploitation observée in-the-wild.

QUESTION

Comment les PME peuvent-elles réduire rapidement le risque et satisfaire aux attentes de conformité et d’assurance ?

RÉPONSE

Imposez un MDM, corrigez vers le SMR d’octobre 2024 ou plus récent, conditionnez l’accès à la posture de l’appareil et surveillez les anomalies « cameraserver » et le masquage de processus — adossés à une MDR 24/7 et à des preuves documentées pour les audits.

Notre Garantie Cybersécurité

“Chez Fusion Cyber Group, nous alignons nos intérêts avec les vôtres.“

Contrairement à de nombreux fournisseurs qui profitent de longues interventions coûteuses après une brèche, notre objectif est simple: stopper les menaces avant qu’elles ne réussissent et vous accompagner si jamais l’une d’elles passait entre les mailles du filet.

C’est pourquoi nous offrons une garantie cybersécurité: dans le cas très improbable où une brèche surviendrait malgré nos défenses multi-couches surveillées 24/7, nous prendrions en charge, sans frais supplémentaires :

contenir la menace,

gérer l’incident,

appliquer les mesures correctives,

supprimer la menace,

et rétablir vos activitées—sans frais suplémentaires.

Vous êtes prêt·e à renforcer votre cybersécurité? Contactez-nous dès aujourd’hui pour votre évaluation réseau GRATUITE et franchissez la première étape vers une protection accrue contre les cybermenaces !