Le hacking éthique aide les PME canadiennes à repérer et corriger les vrais chemins d’attaque.

Le hacking éthique — aussi appelé test d’intrusion — est une façon sûre et légale d’identifier vos faiblesses avant que des criminels ne le fassent. Pour les PME canadiennes, il réduit le risque de rançongiciel, soutient la conformité à la LPRPDE (PIPEDA) et peut même diminuer les primes d’assurance cyber en démontrant la diligence raisonnable. Contrairement à un audit théorique, le hacking éthique montre comment un attaquant entrerait réellement — via des identités infonuagiques mal configurées, un accès à distance exposé, une authentification courriel faible ou une application Web non corrigée — afin que vous puissiez prioriser les correctifs qui comptent.

Les enjeux sont bien réels. Les attaquants automatisent désormais les balayages des vulnérabilités fraîchement divulguées et réutilisent des identifiants volés provenant du dark web. Résultat : les petites équipes du commerce de détail, des services professionnels, de la manufacture, de la construction et des OBNL sont touchées autant que les grandes entreprises. Un test ciblé et bien encadré vous permet de voir votre environnement comme un adversaire le verrait, mais avec des garde-fous : autorisation écrite, portée claire, techniques à faible impact et gestion stricte des données. À la clé, des preuves exploitables — captures d’écran, journaux, étapes reproductibles — reliées au risque d’affaires, pour que la direction comprenne pourquoi tel correctif doit figurer au plan de ce trimestre.

Vous validerez aussi si vos outils actuels en valent la peine. Vos solutions de EDR (détection et réponse aux points de terminaison), de sécurité du courriel et vos politiques d’accès conditionnel se déclenchent-elles au bon moment? Votre équipe peut-elle détecter et contenir un mouvement latéral avant l’exfiltration de données? Le hacking éthique répond à ces questions avec des résultats mesurables et une feuille de route de remédiation. Cet article explique ce que couvre le hacking éthique, comment l’exécuter de façon responsable, à quoi ressemble un « bon » programme pour une PME, et propose un plan de 90 jours pour transformer les constats en réduction de risque — sans ralentir l’entreprise.

Qu’est-ce que le hacking éthique (et ce que ça n’est pas)?

Le hacking éthique / test d’intrusion est une évaluation formelle, autorisée et délimitée dans le temps qui simule de façon sécuritaire des attaques réelles pour évaluer vos défenses. Elle se déroule sous autorisation écrite et selon des règles d’engagement (ROE) strictes qui définissent la portée, les heures, la gestion des données et les conditions d’arrêt d’urgence. L’objectif est une réduction du risque fondée sur des preuves : montrer comment un attaquant pourrait entrer, jusqu’où il pourrait aller et quoi corriger en premier.

Ce n’est pas un libre-service, un test de charge DDoS en production ni du hameçonnage « au hasard ». C’est ciblé, mesurable et aligné sur les besoins d’affaires, avec un minimum de perturbation et un plan de remédiation clair.

Ce que “autorisé et sécuritaire” signifie concrètement

- Lettre d’autorisation (LOA). Signée par le propriétaire des actifs; protège votre équipe et les testeurs.

- Règles d’engagement. Ce qui est dans la portée (domaines, IP, applis, locataires), ce qui ne l’est pas, les fenêtres de test et les systèmes à ne pas toucher.

- Minimisation des données. Prouvez la vulnérabilité avec des captures d’écran et des hachages — sans collecter de vraies données clients ou employés.

- Gestion des changements. Les étapes à haut risque se font durant des fenêtres de maintenance, avec plans de retour arrière.

Déroulement d’un test professionnel

- Planification et modélisation des menaces. S’entendre sur les objectifs d’affaires : protéger la paie, les données clients ou une appli Web critique.

- Reconnaissance. Cartographier votre surface d’attaque : identités infonuagiques, services publics, domaines, dépôts de code, expositions chez des tiers.

- Exploitation (de façon sécuritaire). Utiliser des techniques validées pour démontrer l’impact (p. ex., accès non autorisé), puis s’arrêter.

- Post-exploitation et vérifications de détection. Valider si l’EDR/XDR, le SIEM et la sécurité courriel ont généré des alertes; mesurer le temps de présence.

- Rapport. Résumé exécutif + détails techniques : gravité, impact d’affaires, étapes reproductibles et correctifs priorisés.

- Re-test. Confirmer que les constats critiques et élevés sont réellement fermés.

Types de tests typiques (ce qui est évalué)

Réseau externe. Actifs exposés à Internet, VPN, pare-feu, accès à distance; mauvaises configurations et absence de MFA.

Réseau interne. Mouvement latéral, élévation de privilèges, hygiène Active Directory, lacunes de segmentation.

Web et API. Risques OWASP Top 10 : authentification, contrôle d’accès, injection, SSRF, désérialisation non sécurisée, etc.

Cloud (Microsoft 365, Azure, AWS, Google Cloud). Identité, limites de privilèges, mauvaises configurations, accès conditionnel, compartiments publics.

Sans fil. Points d’accès malveillants, chiffrement faible, séparation du réseau invité.

Ingénierie sociale (avec consentement). Tests contrôlés des processus et de la sensibilisation — jamais d’attaque surprise contre les employés.

Red team / Purple team. Scénarios orientés objectifs mappés à MITRE ATT&CK; l’équipe bleue collabore en temps réel pour améliorer les détections.

Ce que vous recevez (et pourquoi c’est important)

Vous obtenez des constats clairs et reproductibles avec captures d’écran, sorties de commandes et références aux journaux, montrant exactement comment l’enjeu a été découvert et vérifié. Chaque constat est traduit en impact d’affaires — p. ex., « ce chemin mène à une fraude de facturation » plutôt que « CVE-2023-XXXX existe » — afin que la direction priorise ce qui compte vraiment.

La remédiation est organisée avec des SLA (Critique : 7 jours; Élevé : 14 jours) et des responsables nommés pour assurer la fermeture. Vous recevez aussi des conseils concrets de réglage des détections : quelles alertes ajouter, quelles sources de journaux collecter et comment réduire les faux positifs pour accélérer la réponse.

Limites et éthique

Les tests évitent les actions destructrices en production sauf approbation explicite, afin d’assurer la continuité des activités. Les testeurs n’exfiltrent pas de renseignements personnels; ils utilisent des données synthétiques ou une preuve d’accès pour démontrer le risque sans violer la vie privée. Tous les constats demeurent confidentiels selon un strict besoin de savoir; les artefacts sont stockés en sécurité et purgés selon l’échéancier — vous obtenez ainsi des informations exploitables sans introduire de nouveau risque.

Méthodologies de confiance

- PTES (Penetration Testing Execution Standard). PTES fournit une structure de bout en bout — de la portée pré-engagement et la modélisation des menaces jusqu’à l’exploitation, la post-exploitation et le rapport. Nous l’utilisons pour aligner les parties prenantes sur les ROE, définir les normes de preuve (captures, journaux, PoC) et livrer un rapport prêt pour les affaires avec remédiation priorisée. Résultat : qualité constante, attentes claires, résultats reproductibles.

- Guides de tests OWASP et OWASP Top 10 (Web et API). OWASP offre des listes pratiques et des cas d’essai pour les risques applicatifs courants (contrôle d’accès brisé, injection, conception non sécurisée, SSRF). Pour les API, nous référons l’OWASP API Top 10 afin d’évaluer les flux d’authentification, l’autorisation au niveau des objets et les limites de débit. Les recommandations sont actionnables côté code (requêtes paramétrées, contrôles d’autorisation robustes, en-têtes sécurisés).

- MITRE ATT&CK (comportements adverses). ATT&CK est une matrice mondiale de techniques réelles d’attaquants à travers le cycle d’intrusion (de l’accès initial à l’exfiltration). Nous associons chaque constat à des tactiques/techniques précises (p. ex., T1110 Password Spraying), puis recommandons des détections (journaux, règles, analyses) et des contrôles pour les bloquer ou les contenir — favorisant l’ingénierie de détection et des couvertures mesurables.

- Lockheed Martin Cyber Kill Chain (séquençage). La Kill Chain modélise les étapes d’une attaque — reconnaissance, armement, livraison, exploitation, installation, commande-et-contrôle et actions sur objectifs. Nous l’utilisons pour planifier des scénarios et indiquer où casser la chaîne tôt (durcissement du courriel, MFA, EDR). Combinée à ATT&CK, elle clarifie les priorités de prévention et de détection pour les équipes de PME.

Contexte légal, éthique et canadien

Les PME s’appuient souvent sur un seul équipement périmétrique pour le VPN, le pare-feu et l’accès à distance — ce qui concentre le risque. L’autorisation est obligatoire. Chaque mandat doit être documenté par une lettre d’autorisation (LOA) signée par le propriétaire des actifs (et, au besoin, par l’hébergeur/fournisseur infonuagique ou des tiers). La LOA doit nommer les systèmes et domaines, lister l’identité des testeurs, définir les fenêtres de test et prévoir un processus d’arrêt/d’escalade d’urgence. Sans cela, même un test bien intentionné peut être perçu comme une attaque.

Obligations en matière de vie privée. De nombreuses PME traitent des renseignements personnels assujettis à la LPRPDE (PIPEDA) et, dans certaines provinces, à des lois sectorielles ou provinciales (p. ex., Loi 25 au Québec, PIPA en Alberta, PIPA en C.-B.). Le hacking éthique appuie la diligence raisonnable en validant des mesures proportionnelles à la sensibilité des données (chiffrement, contrôles d’accès, rétention). Si un test révèle un incident réel ou une exposition, soyez prêts à suivre les règles de notification d’atteinte (évaluer le préjudice sérieux, aviser les personnes touchées, conserver les registres).

Code criminel et limites. Au Canada, accéder à un ordinateur « sans autorisation » est illégal. Une portée claire, la gestion des changements et des ROE préviennent les débordements involontaires, comme toucher à un système d’un fournisseur que vous ne possédez pas ou sonder un processeur de paiements sans consentement écrit. Si des systèmes tiers sont en jeu, obtenez d’abord leur permission.

Gestion des données. Traitez les artefacts comme sensibles : stockage sécurisé (chiffrement au repos/en transit), accès restreint au besoin de savoir, et respect des exigences de résidence des données (p. ex., conserver au Canada si le contrat l’exige). Définissez la rétention (p. ex., 90–180 jours) et la suppression sécurisée; maintenez la chaîne de possession pour toute preuve.

Clause de “port sûr” (safe harbour). Vos ROE devraient protéger les employés et testeurs agissant de bonne foi dans la portée : aucune mesure disciplinaire pour les vulnérabilités signalées, indemnisation des activités autorisées et voie claire pour divulguer les enjeux en toute sécurité. Ajoutez des clauses de non-perturbation (pas de DDoS en production), des limites de débit et des obligations d’avis (p. ex., FAI/fournisseurs cloud) pour éviter les fausses alertes.

Remarque : Ces indications sont de nature pratique — pas un avis juridique; consultez un conseiller pour adapter les modalités à votre organisation.

Fonctionnement du hacking éthique (étapes)

- Définir la mission. Quel processus d’affaires ou quelles données protège-t-on? Convenez de critères de succès (p. ex., « impossible d’atteindre la paie depuis Internet sans MFA et conformité de l’appareil »). Traduisez-les en résultats mesurables : réduction des chemins d’attaque, meilleure fidélité des alertes, SLA de remédiation.

- Portée et règles. Sélectionnez domaines, plages IP, applis, locataires cloud et fenêtres de test. Excluez les systèmes fragiles. Approuvez séparément l’ingénierie sociale. Documentez les limites de débit, les fenêtres de maintenance et un signal « stop » clair pour prévenir la perturbation. Obtenez le consentement des tiers lorsque des fournisseurs/traitants sont inclus.

- Reconnaissance et modélisation des menaces. Cartographiez les actifs, dépendances tierces et parcours d’identité. Priorisez les chemins d’attaque ayant le plus grand impact d’affaires (fraude de facturation, exfiltration). Tenez compte du rythme de changement (les applis à évolution rapide méritent un focus accru).

- Exploitation (en sécurité). Démontrez le risque avec un minimum d’impact; capturez des preuves, pas des données en direct. Cotez chaque enjeu avec CVSS et le contexte d’affaires (vraisemblance, impact). Évitez les charges destructrices; privilégiez des preuves de concept contrôlées.

- Post-exploitation et vérifications de détection. Validez si EDR/XDR, SIEM et SOC déclenchent les alertes attendues. Mesurez le temps de présence et la visibilité du mouvement latéral; recommandez des sources de journaux précises pour combler les lacunes.

- Rapport. Remettez un résumé exécutif, des constats classés par risque, des étapes reproductibles et un plan de remédiation orienté affaires avec propriétaires et échéances.

- Corrections et validation. L’équipe TI applique les correctifs; les testeurs re-testent les items critiques; la sécurité ajuste les détections et les playbooks. Captez des métriques avant/après.

- Amélioration continue. Alimentez les leçons apprises dans le patching, les bases de configuration, la sensibilisation et la gestion des fournisseurs. Planifiez la prochaine évaluation selon le risque et la vélocité des changements.

Constatations fréquentes dans les environnements de PME canadiennes (et correctifs rapides)

VPN hérité sans MFA. Beaucoup de PME s’appuient encore sur PPTP/L2TP ou des portails SSL-VPN obsolètes qui ne vérifient qu’un mot de passe. Les attaquants récupèrent des identifiants via l’hameçonnage ou des fuites sur le dark web et entrent sans difficulté.

Correctif : Imposer un MFA résistant au hameçonnage (FIDO2/WebAuthn ou application avec appariement de numéro), appliquer l’accès conditionnel (blocage par pays, conformité des appareils, niveau de risque) et retirer les protocoles hérités. Si vous devez conserver le VPN temporairement, limitez-le à des groupes nommés, activez le VPN par application et journalisez chaque connexion d’administrateur.

Rôles infonuagiques sur-privilégiés. Dans Microsoft 365/Azure, des Global Admins restent en place; dans AWS, AdministratorAccess ou des permissions génériques * sont courantes; dans Google Cloud, le rôle Project Owner est surutilisé.

Correctif : Passer au moindre privilège avec le RBAC, activer l’élévation Just-In-Time (JIT) (Azure AD PIM / AWS IAM Identity Center) et conserver deux comptes « brise-glace » surveillés, avec mots de passe longs et sans parcours de fatigue MFA. Réviser trimestriellement les principaux de service et les consentements OAuth.

Services périmétriques non corrigés. Pare-feu, passerelles VPN, agents Exchange/O365 hybrides et serveurs Web accusent souvent des retards de correctifs — cibles de choix pour l’exploitation de masse.

Correctif : Mettre en place une gestion de la surface d’attaque externe (EASM) pour inventorier les actifs exposés à Internet, s’abonner aux avis des fournisseurs et garder un playbook de correctif d’urgence (propriétaire, fenêtre de maintenance, retour arrière). Si le correctif immédiat est impossible, appliquer des correctifs virtuels WAF et isoler l’exposition.

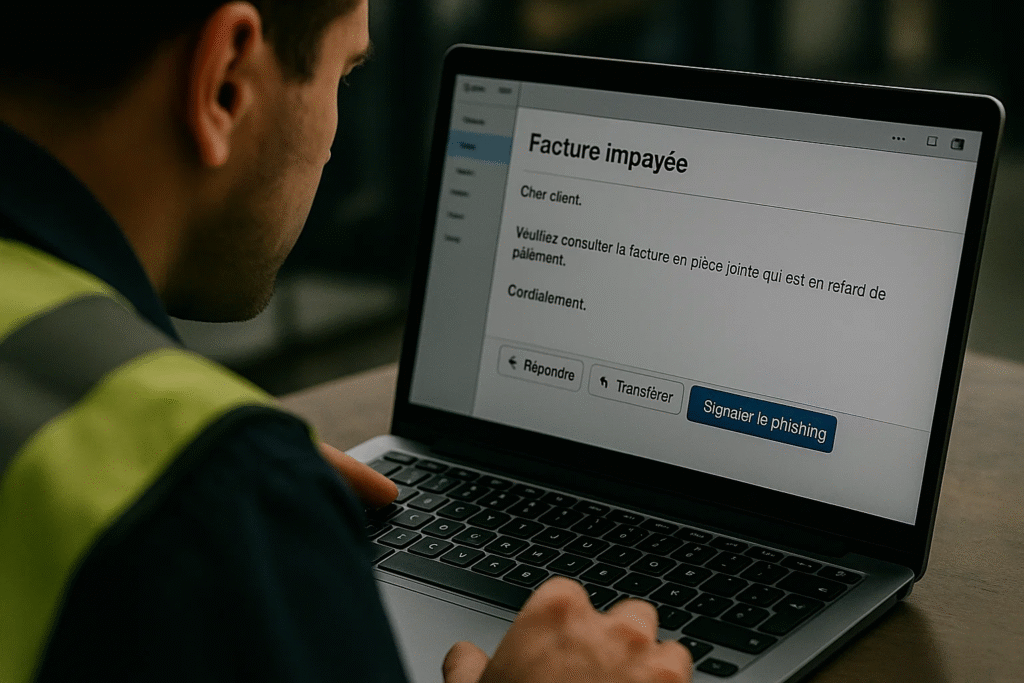

Authentification courriel faible. L’absence ou la faiblesse de SPF/DKIM/DMARC permet l’usurpation et la fraude à la facture.

Correctif : Publier un SPF correct, signer les courriels sortants avec DKIM et faire évoluer DMARC de p=none → quarantine → reject avec alignement. Durcir les contrôles entrants (bloquer les domaines ressemblants, appliquer ARC, activer la protection avancée contre le hameçonnage). Option : BIMI après DMARC en « reject » pour renforcer la confiance.

Configurations par défaut non sécuritaires. Des défauts comme des ports de gestion ouverts, SMBv1, des mots de passe locaux admin partagés et l’authentification héritée/de base offrent des gains faciles aux attaquants.

Correctif : Appliquer les repères CIS (Windows, Azure/M365, AWS), désactiver l’auth héritée, imposer LAPS / Entra Local Admin Password Solution, restreindre l’exécution à distance PowerShell (JEA / mode langage restreint) et segmenter les réseaux de gestion. Supprimer les comptes périmés et exiger la conformité des appareils pour les tâches d’administration.

Chaînes de développement non sécurisées. Secrets codés en dur dans Git, dépendances obsolètes et absence d’analyses de code sont fréquents.

Correctif : Ajouter la détection de secrets (pré-commit + dépôt), déplacer les secrets dans un coffre (Azure Key Vault / AWS Secrets Manager) et activer SCA/Dependabot/OSS-index. Générer un SBOM (CycloneDX) et exécuter SAST/DAST en CI, avec exceptions d’urgence consignées. Signer les versions, appliquer la protection des branches et bloquer les envois de bibliothèques connues vulnérables.

Aperçu du cas

Un manufacturier établi à Montréal (120 employés) faisait face à des campagnes répétées d’hameçonnage et à des connexions suspectes provenant de l’étranger. Un mandat de hacking éthique a révélé trois lacunes à haut risque : RDP exposé sur un serveur hérité, absence de MFA pour un sous-traitant ayant accès au VPN, et API exposée aux clients qui divulguait des traces de pile et des variables d’environnement. L’équipe d’évaluation a mené des tests externes, infonuagiques et internes légers, avec une portée définie et des règles d’engagement strictes, puis a démontré un chemin d’attaque de bout en bout : password spraying → découverte de RDP → tentative de mouvement latéral — détecté tardivement en raison de journaux bruyants et de seuils d’alerte permissifs.

En collaboration avec les TI, l’entreprise a exécuté un sprint de remédiation de 60 jours. Semaines 1–2 : désactiver le RDP externe, publier l’accès via une passerelle durcie et imposer un MFA résistant au hameçonnage avec accès conditionnel (géoblocage, conformité des appareils). Semaines 3–4 : faire la rotation des identifiants, retirer les administrateurs périmés, mettre en place l’élévation Just-In-Time (JIT) et fermer les exceptions accordées aux sous-traitants.

Semaines 5–6 : corriger la gestion des erreurs de l’API, ajouter la validation des entrées, activer la limitation de débit et déployer une règle de pare-feu applicatif Web (WAF) comme correctif virtuel. En parallèle, les règles SIEM ont été réglées pour signaler le password spraying (T1110) et les connexions anormales, avec des alertes à haute fidélité acheminées vers le SOC 24/7.

Résultats : plusieurs tentatives d’intrusion bloquées au périmètre, réduction de 55 % des constats à risque élevé lors du re-test, MTTD passé de plusieurs heures à quelques minutes et primes d’assurance cyber réduites au renouvellement. Les audits fournisseurs se sont améliorés; le questionnaire de sécurité du donneur d’ordres a été satisfait par des preuves de tests, des SLA de remédiation et des résultats de re-test — appuyant à la fois la diligence raisonnable sous la LPRPDE (PIPEDA) et la confiance des clients.

Comment Fusion Cyber peut aider

Depuis 1985 (incorporée en 2004), Fusion Cyber aide les PME canadiennes à adopter des défenses de calibre entreprise à des prix adaptés aux PME. Notre équipe certifiée (CEH, PNPT, OSCP, CISSP, CISA) opère en s’appuyant sur MITRE ATT&CK et la Cyber Kill Chain. Les clients pleinement intégrés bénéficient d’une Garantie de cybersécurité assortie d’un engagement financier : si vous subissez une atteinte, nous prenons en charge l’intervention, le confinement et la reprise des activités — à nos frais.

Services pertinents

- Tests d’intrusion et exercices red/purple team

- SOC 24/7/365 avec MDR/EDR/XDR et chasse aux menaces

- SIEM, gestion des vulnérabilités, DFIR, BCDR, sauvegardes infonuagiques

- Soutien GRC, formation de sensibilisation, conception Zero Trust, filtrage DNS/Web, sécurité du courriel, DLP, surveillance du dark web, MFA et gestion de la surface d’attaque

Prêt à transformer les enseignements du hacking éthique en moins de chemins d’attaque, une détection plus rapide et des SLA de remédiation clairs?

Liens en vedette:

OWASP Top 10 (page officielle du projet)

MITRE ATT&CK® Enterprise Matrix (en anglais)

Fusion Cyber : Guide ultime des tests d’intrusion

FAQ:

Le hacking éthique est-il sécuritaire pendant les heures de bureau?

Oui — avec des règles d’engagement claires et des testeurs expérimentés. Les actions à risque élevé sont planifiées durant des fenêtres de maintenance.

Quel impact sur la conformité?

Positif. Les preuves de tests et de remédiation démontrent la diligence raisonnable exigée par les obligations de protection de la vie privée et par plusieurs cadres de cybersécurité.

Avons-nous besoin d’un SIEM ou d’un SOC d’abord?

Non, mais la capacité de détection augmente la valeur. Nous simulerons des attaques et montrerons ce qui aurait été détecté.

À quelle fréquence une PME devrait-elle tester?

Au moins une fois par année; plus souvent pour les applications orientées clients ou lors de changements majeurs (p. ex., nouveau progiciel ERP, F&A, migrations infonuagiques).

Que se passe-t-il si nous ne corrigeons pas rapidement?

Les constats perdent de la valeur s’ils restent ouverts. Attribuez des responsables, définissez des SLA et planifiez des re-tests. Les attaquants n’attendront pas.

Situation

Les PME canadiennes fonctionnent avec des applications infonuagiques, le travail à distance et des logiciels tiers. Les attaquants automatisent les analyses et exploitent les faiblesses connues en quelques heures après leur divulgation.

Complication

La plupart des PME n’ont pas d’équipe de sécurité à temps plein. Les angles morts dans le courriel, les identités infonuagiques, les applications Web et l’accès à distance deviennent des portes d’entrée faciles.

Question

Comment une petite équipe peut-elle valider ses contrôles de sécurité et éliminer les écarts les plus risqués sans ralentir l’entreprise?

Réponse

Mandatez un exercice de hacking éthique (tests d’intrusion) à portée définie, aligné sur le risque d’affaires, en utilisant des méthodologies reconnues et un plan d’amélioration que votre équipe TI peut réellement exécuter.

Notre garantie en cybersécurité

“Chez Fusion Cyber Group, nous alignons nos intérêts sur les vôtres.“

Contrairement à de nombreux fournisseurs qui tirent profit de nettoyages de brèches longs et coûteux, notre objectif est simple : Arrêter les menaces avant qu’elles ne commencent et être à vos côtés si jamais l’une d’elles réussit à passer.

C’est pourquoi nous offrons une garantie en cybersécurité : dans le cas très improbable où une brèche traverserait nos défenses multicouches surveillées 24/7, nous prendrons tout en charge :

confinement des menaces,

intervention en cas d’incident,

correction,

élimination,

et reprise des activités—sans frais pour vous

Prêt à renforcer vos défenses en cybersécurité? Communiquez avec nous dès aujourd’hui pour obtenir votre évaluation GRATUITE de réseau et franchissez la première étape pour protéger votre entreprise contre les cybermenaces!